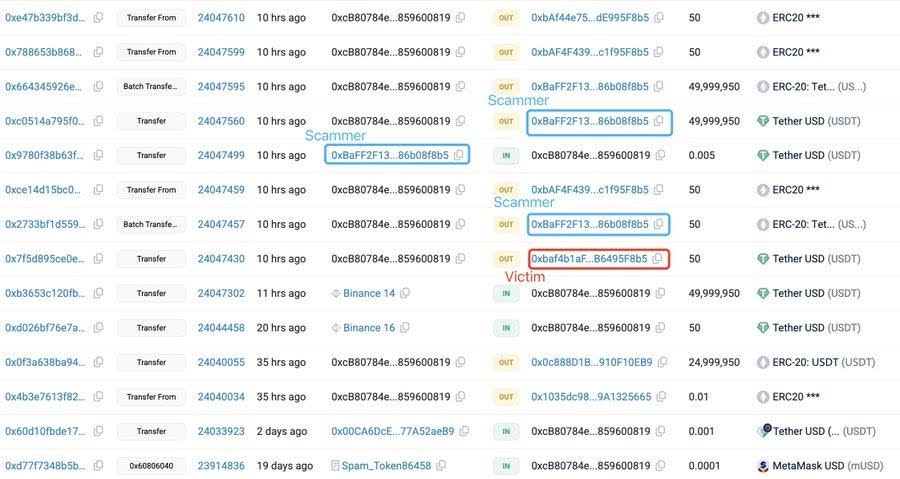

- Użytkownik kryptowalut stracił prawie 50 milionów dolarów w USDTpo skopiowaniu podrobionego adresu portfela z historii transakcji.

- Atak wykorzystał address poisoning, wykorzystując interfejsy portfeli, które ukrywają środkową część adresów.

- Środki zostały szybko zamienione i przesłane przez wiele portfeli, a część trafiła do Tornado Cash, co ograniczyło możliwości odzyskania środków.

Jedna pomyłka przy kopiowaniu i wklejaniu doprowadziła do jednej z najdroższych pomyłek użytkownika, jakie kiedykolwiek odnotowano on-chain. Incydent ten podkreśla, jak proste nawyki związane z interfejsem mogą przeważyć nad ostrożnym zachowaniem i prowadzić do nieodwracalnych strat.

Spis treści

Jak rutynowy przelew testowy zamienił się w stratę 50 milionów dolarów

Według śledczych on-chain, w tym Lookonchain, ofiara rozpoczęła od kroku, który wielu doświadczonych użytkowników uważa za najlepszą praktykę: małej transakcji testowej. Użytkownik wysłał

Jednak ten przelew testowy stał się punktem zapalnym.

W ciągu kilku chwil oszust zastosował taktykę address poisoning. Atakujący stworzył adres portfela, który miał te same pierwsze i ostatnie cztery cyfry, co prawdziwy adres ofiary. Następnie wysłał niewielką transakcję na ten adres, który wyglądał jak prawdziwy, upewniając się, że zostanie on zapisany w historii transakcji portfela ofiary.

Gdy ofiara wróciła, by dokonać głównego przelewu:

Address Poisoning: Niskotechnologiczny atak o dużym wpływie

Nie trzeba włamywać się do kluczy prywatnych ani korzystać ze smart kontraktów. Atak zależy od interfejsu użytkownika i ludzkiego zachowania.

Dlaczego ten atak wciąż działa na dużą skalę

Większość portfeli skraca adresy, aby poprawić czytelność. Użytkownicy często sprawdzają przelewy, porównując początek i koniec adresu. To jest wykorzystywane przez atakujących, którzy generują adresy odzwierciedlające te widoczne znaki.

W tym przypadku oszust zrobił to natychmiast po transakcji testowej, co świadczy o automatycznym monitoringu. Atakujący sprawił, że wygoda przysłoniła ostrożność, umieszczając niemal identyczny adres w historii transakcji ofiary.

Ta metoda jest uważana za podstawową w porównaniu do złożonych exploitów DeFi. Jednak rezultat pokazuje, że nawet „proste” oszustwa mogą prowadzić do katastrofalnych strat, gdy w grę wchodzą duże kwoty.

Ruchy on-chain po kradzieży

Rejestry blockchain pokazują, że skradzione USDT nie pozostały bezczynne. Atakujący bardzo szybko wymienił część środków na ETH i przesłał je do kilku portfeli, co jest typowe dla utrudnienia śledzenia.

Aktywa zostały następnie przetransferowane do Tornado Cash, miksera prywatności, który ukrywa ślady transferów. Gdy tylko środki trafią do takich usług, odzyskanie ich jest niezwykle mało prawdopodobne bez natychmiastowej reakcji giełd lub walidatorów.

Łańcuch portfeli został opisany przez analityków jako efektywny i zaplanowany z wyprzedzeniem, co oznacza, że oszust był gotowy do działania natychmiast po wykonaniu dużego przelewu.

Dlaczego ta sprawa zszokowała analityków

Address poisoning jest szeroko znany i często omawiany jako uciążliwe oszustwo dotyczące niewielkich kwot. To, co wyróżnia tę sprawę, to skala oraz profil błędu.

Ofiara zastosowała powszechny krok bezpieczeństwa, testując przelew małą kwotą. Paradoksalnie, to działanie dało atakującemu sygnał do wdrożenia podrobionego adresu w idealnym momencie.

Obserwatorzy on-chain zauważyli, że wystarczyło poświęcić kilka sekund na skopiowanie adresu z oryginalnego źródła, a nie z historii transakcji, aby całkowicie uniknąć straty. Szybkość finalizacji transakcji w blockchainie nie pozostawiła żadnego okna na cofnięcie operacji.

Projekt portfela i czynnik ludzki

Ten incydent rodzi pytania dotyczące wyborów UX w portfelach. Skracanie adresów poprawia przejrzystość wizualną, ale zmniejsza bezpieczeństwo dla użytkowników operujących dużymi kwotami.

Niektóre portfele obecnie ostrzegają użytkowników przed address poisoning lub oznaczają adresy, które są bardzo podobne do znanych. Inne oferują białą listę adresów, gdzie przelewy są ograniczone tylko do wcześniej zatwierdzonych adresów. Jednak wdrożenie tych funkcji pozostaje niespójne.

W przypadku transferów o wysokiej wartości poleganie wyłącznie na kontroli wizualnej okazało się niewystarczające. Przypadek ten pokazuje, że nawet doświadczeni użytkownicy mogą wpaść w przewidywalne schematy pod presją czasu.