مراجعة لهجوم 402Bridge: ما هي الحالات الأخرى للسرقة الناتجة عن تسرب المفاتيح الخاصة؟

Deng Tong، Jinse Finance

في 28 أكتوبر 2025، أصدرت مجتمع GoPlus الصيني تحذيرًا أمنيًا: بروتوكول x402 عبر السلاسل @402bridge يُشتبه في تعرضه للاختراق، حيث تعرضت أصول USDC لأكثر من 200 مستخدم للخسارة.

تستعرض هذه المقالة حادثة اختراق بروتوكول 402Bridge عبر السلاسل وردود الفعل الرسمية ومن عدة أطراف، وتحلل أسباب الاختراق، بالإضافة إلى حالات أخرى لهجمات القراصنة الناتجة عن تسرب المفاتيح الخاصة.

أولاً،إعادة سرد حادثة الاختراق وردود الفعل الرسمية ومن عدة أطراف لبروتوكول 402Bridge

في وقت متأخر من الليل، نشر الحساب الرسمي لـ 402Bridge على X: بناءً على ملاحظات المجتمع، وقع حادث سرقة رموز. فريقنا التقني يحقق حاليًا في العملية بأكملها. نوصي جميع المستخدمين بإلغاء جميع الأذونات الحالية على الفور ونقل الأصول من المحافظ بأسرع وقت ممكن.

بعد ذلك، واصل الحساب الرسمي النشر: تتطلب آلية x402 من المستخدمين توقيع أو الموافقة على المعاملات عبر واجهة الويب، ثم إرسالها إلى الخادم الخلفي. يقوم الخادم الخلفي بسحب الأموال وتنفيذ عملية السك، ثم يعيد النتيجة إلى المستخدم. عند انضمامنا، كان علينا تخزين المفتاح الخاص على الخادم لاستدعاء طرق العقد الذكي. قد يؤدي هذا الإجراء إلى كشف صلاحيات المدير، حيث أن المفتاح الخاص للمدير متصل بالإنترنت في هذه المرحلة، مما قد يؤدي إلى تسرب الصلاحيات. إذا حصل القراصنة على المفتاح الخاص، يمكنهم الاستيلاء على هذه الصلاحيات وإعادة توزيع أموال المستخدمين لتنفيذ الهجوم. ما زلنا نحقق في تفاصيل الهجوم المحددة.

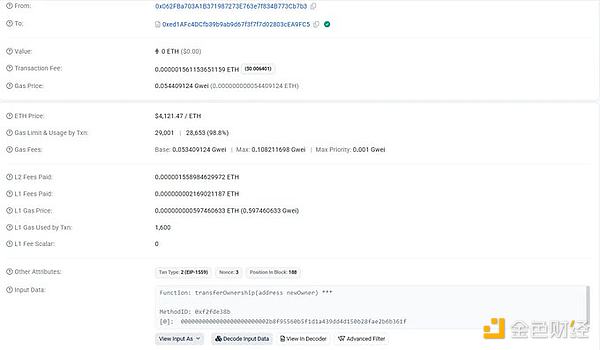

قبل ساعتين، أشار الحساب الرسمي: بسبب تسرب المفتاح الخاص، تم اختراق أكثر من عشرة محافظ اختبارية ومحفظة رئيسية للفريق (كما هو موضح في الصورة أدناه). لقد أبلغنا السلطات المختصة على الفور وسنطلع المجتمع على آخر المستجدات في الوقت المناسب.

أعاد مجتمع GoPlus الصيني سرد حادثة الاختراق هذه:

قام منشئ العقد 0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5 بنقل الملكية إلى 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F، ثم قام المالك الجديد باستدعاء طريقة transferUserToken في العقد لنقل جميع ما تبقى من USDC في محافظ المستخدمين المصرح بها.

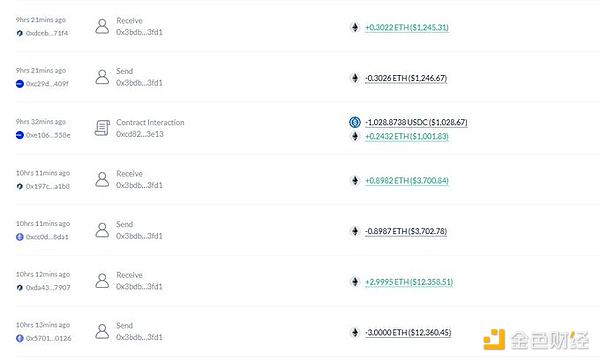

قبل عملية السك، يجب تفويض USDC لعقد @402bridge، مما أدى إلى نقل ما تبقى من USDC لأكثر من 200 مستخدم بسبب التفويض الزائد، حيث قام 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F بنقل ما مجموعه 17693 USDC من المستخدمين، ثم تم تحويل USDC إلى ETH وعبر عدة معاملات عبر السلاسل إلى Arbitrum.

نصائح أمان من GoPlus:

1. على المستخدمين الذين شاركوا في هذا المشروع إلغاء التفويضات المتعلقة بـ (0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5) في أسرع وقت ممكن؛

2. تحقق من عنوان التفويض قبل التفويض للتأكد من أنه عنوان المشروع الرسمي؛

3. قم بتفويض الكمية المطلوبة فقط، ولا تمنح تفويضًا غير محدود؛

4. تحقق من التفويضات بشكل دوري وألغِ التفويضات غير الضرورية.

نشر مستخدم X @EamonSol: العديد من خدمات x402 الحالية تقوم فعليًا بنشر خدمة تقوم بإعادة توجيه التفاعل على السلسلة إلى خادم المشروع، ثم يتفاعل المشروع مع السلسلة لتنفيذ توزيع الرموز. في هذه العملية، يجب وضع المفتاح الخاص لعقد السلسلة على الخادم، وإذا تم اختراق خادم المشروع، فإن جميع العناوين المرتبطة بالعقد ستكون معرضة للخطر.

أشار مستخدم X @fenzlabs: هذه القضية تبرز خطورة الموافقة غير المحدودة على الرموز. المحافظ والوكلاء الذكيون بحاجة إلى قيود أكثر صرامة ورقابة أفضل لمنع هذه السرقات السريعة. لا تثق أبدًا في العقود الجديدة بشكل أعمى—تأكد من التحقق بعناية قبل التوقيع!

ثانيًا، أسباب الاختراق

وفقًا لتحليل SlowMist YuXian، فإن هجوم مشروع الجسر عبر السلاسل 402Bridge ناتج عن تسرب المفتاح الخاص، ولا يُستبعد احتمال تورط موظفين داخليين. تم تسجيل نطاق 402bridge.fun لمدة يومين فقط ثم توقف عن الخدمة، ولم تظهر الأموال المسروقة أي تحركات إضافية حتى الآن. هذه هي أول حادثة أمان علنية لخدمات بروتوكول 402، وأشار SlowMist YuXian إلى أن هذه الحادثة ليست سلوكًا جماعيًا خبيثًا من قبل فريق المشروع.

"ليست سلوكًا جماعيًا خبيثًا من قبل فريق المشروع" تعني أن الهجوم يرجح أن يكون ناتجًا عن فشل في الرقابة الأمنية الداخلية أو اختراق دقيق من قبل قراصنة خارجيين، وليس احتيالًا متعمدًا من فريق المشروع.

ثالثًا، أمثلة أخرى لهجمات القراصنة الناتجة عن تسرب المفاتيح الخاصة

1. Nomad

في أغسطس 2022، تعرض جسر Nomad Bridge لهجوم من القراصنة، حيث تمت سرقة ما يقارب 200 مليون دولار أمريكي من أصول الجسر عبر السلاسل. بعد الهجوم، قامت Moonbeam بمنع أي شخص من إجراء معاملات أو التفاعل مع العقود الذكية. السبب الرئيسي للهجوم كان خطأ في آلية التحقق من العقد، مما أدى إلى سهولة تزوير المفتاح الخاص أو منطق توقيع الصلاحيات.

2. Ankr

في ديسمبر 2022، أدى تسرب المفتاح الخاص لعقد Ankr إلى قيام المهاجمين بتزوير عقد ذكي وسك رموز aBNBc بلا حدود، مما تسبب بخسارة تقارب 5 ملايين دولار أمريكي. إجراءات Ankr: استعادة الأمان والتعاون مع DEX لإيقاف التداول؛ وضع وتنفيذ خطة تعويض شاملة للمجتمع؛ وتحديد أن سبب الهجوم كان موظف سابق. أكدت Ankr رسميًا أن سبب الهجوم كان "سرقة مفتاح النشر".

3. Platypus Finance

في فبراير 2023، استغل المهاجمون ثغرة في المفتاح الخاص للمدير لمهاجمة مجمع العملات المستقرة، وسرقوا حوالي 9 ملايين دولار أمريكي من USDC. تمكن الفريق لاحقًا من استرداد جزء من الأصول، وذكر أن "المفتاح الخاص للمطور أو ربما تم اختراقه من قبل جهة خارجية".

4. Multichain

في يوليو 2023، اختفى أحد أعضاء الفريق الأساسي لـ Multichain، ويُشتبه في أن المفتاح الخاص الرئيسي للمشروع كان بيد شخص واحد فقط. لاحقًا، تم نقل حوالي 126 مليون دولار أمريكي من الأصول، مما جعله أحد أكبر حوادث الهجمات على الجسور عبر السلاسل من حيث الصلاحيات.

5. Exactly Protocol

في أبريل 2024، استغل المهاجمون تسرب المفتاح الخاص للنشر من خادم الواجهة الأمامية لاستبدال العقد الذكي وسرقة حوالي 7.3 مليون دولار أمريكي. كشفت الحادثة عن مشكلة ضعف أمان إدارة المفاتيح الخاصة وعمليات DevOps في الصناعة.

6.UXLINK

في سبتمبر 2025، اكتشف نظام شركة الأمن Cyvers معاملة مشبوهة بقيمة 11.3 مليون دولار أمريكي تتعلق بـ UXLINK، وتأكد في النهاية أنها مسروقة. أشار SlowMist YuXian إلى أن السبب المرجح هو تسرب عدة مفاتيح خاصة لمحفظة Safe متعددة التوقيعات الخاصة بـ UXLINK. أدى اختراق UXLINK مباشرة إلى انخفاض سعر رمز UXLINK بأكثر من 70%.

إخلاء المسؤولية: يعكس محتوى هذه المقالة رأي المؤلف فقط ولا يمثل المنصة بأي صفة. لا يُقصد من هذه المقالة أن تكون بمثابة مرجع لاتخاذ قرارات الاستثمار.

You may also like

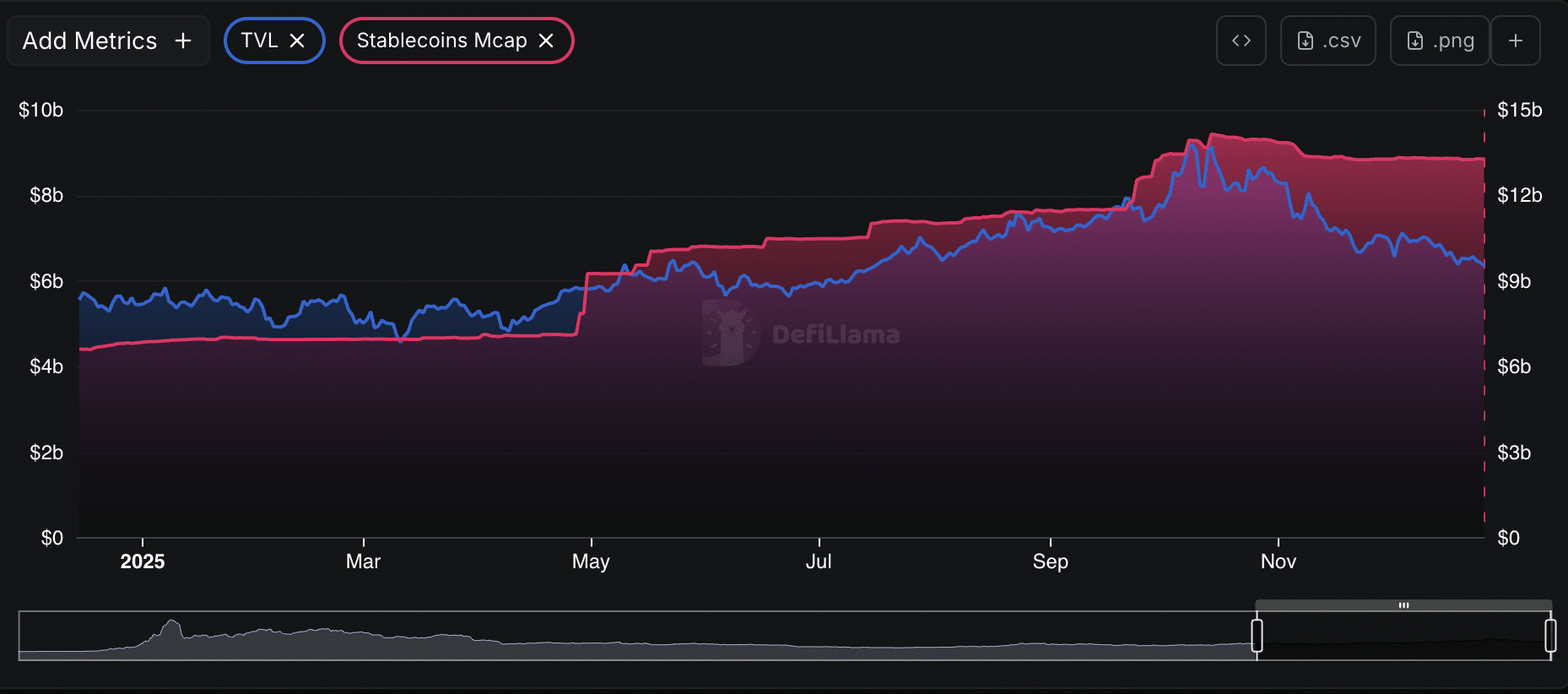

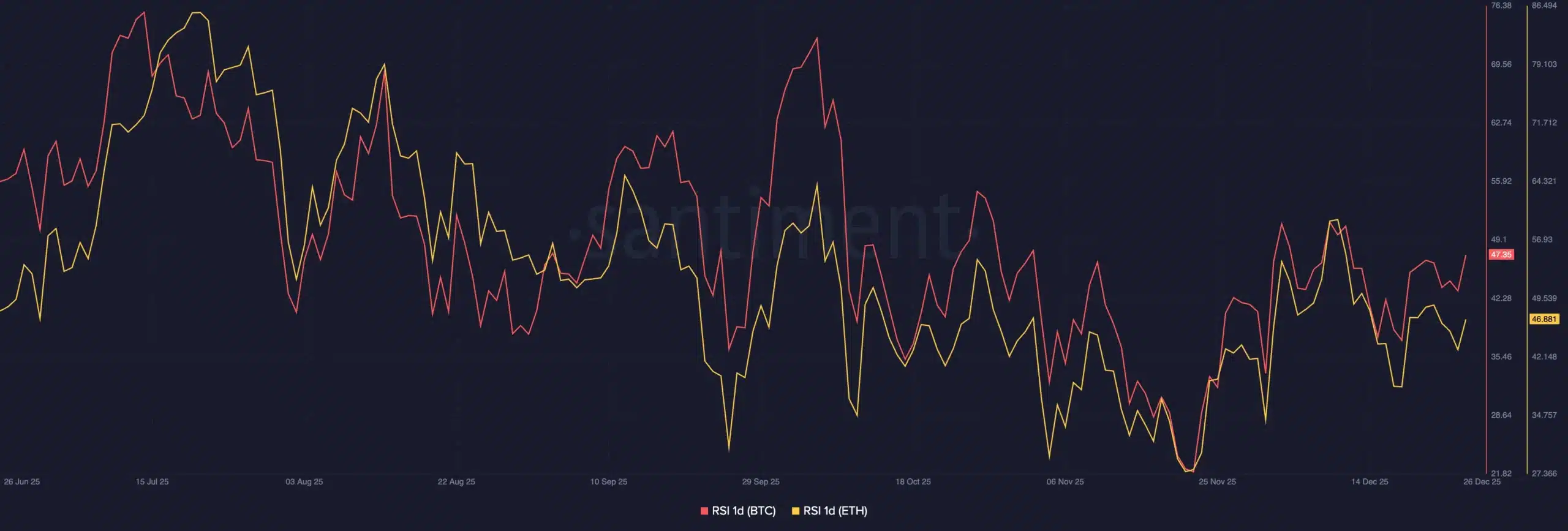

صناديق Ethereum ETF تفرغ بسرعة! هل الانخفاض إلى 2500 دولار أقرب مما يعتقد المتداولون؟

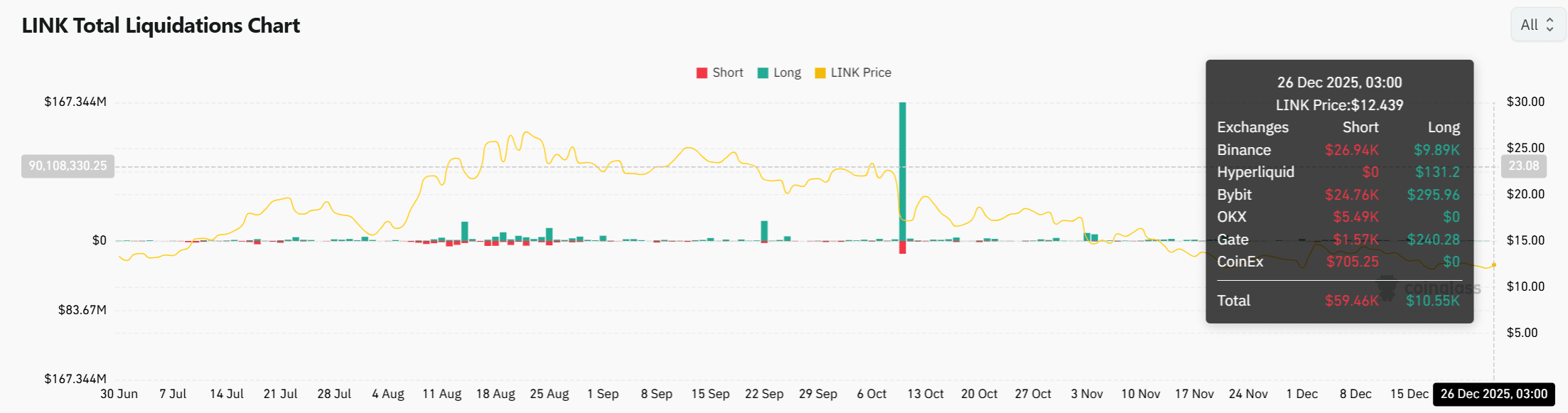

احتمالات اختراق Chainlink – ماذا بعد امتصاص المحافظ الكبيرة للعرض؟

سوف تقوم BNB Chain بتنشيط التحديث الصلب Fermi على الشبكة الرئيسية في يناير 2026