تحليل تقني لسرقة حوالي 11.3 مليون دولار من UXLINK

قام المهاجم من خلال سلسلة من العمليات، بما في ذلك استدعاء دالة execTransaction في عقد Gnosis Safe Proxy وعقد MultiSend، بإزالة المالكين الآخرين تدريجياً، وفي النهاية استولى على العقد وقام بسك عملة UXLINK بشكل خبيث.

العنوان الأصلي: 《تحليل تقني لسرقة حوالي 11.3 مليون دولار من UXLINK》

المصدر الأصلي: ExVul Security

وصف الحدث

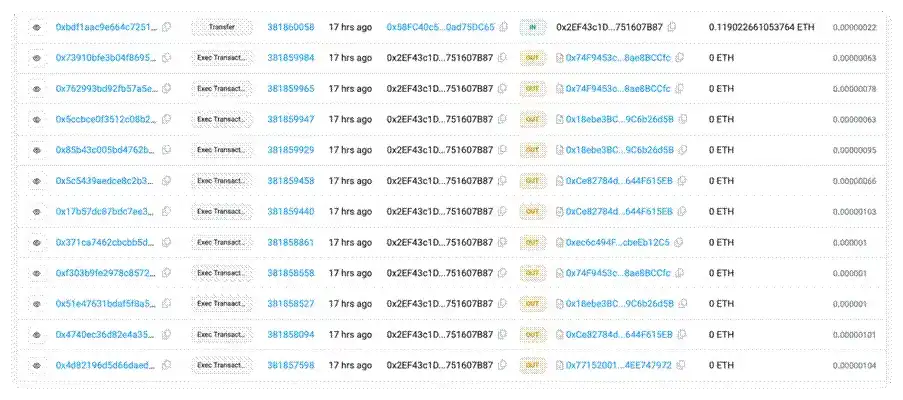

في 23 سبتمبر، تم تسريب المفتاح الخاص لمحفظة التوقيع المتعدد الخاصة بمشروع UXLINK، مما أدى إلى سرقة أصول عملات مشفرة بقيمة حوالي 11.3 مليون دولار، وقد تم تحويلها وتوزيعها إلى عدة منصات تداول مركزية (CEX) ولا مركزية (DEX). فور وقوع الهجوم، قمنا بالتحقيق والتحليل مع UXLINK ومراقبة تدفق الأموال. تواصلت UXLINK بشكل عاجل مع منصات التداول الكبرى لطلب تجميد الأموال المشبوهة، وقدمت بلاغًا للشرطة والجهات ذات الصلة لطلب الدعم القانوني واستعادة الأصول. تم وضع علامة وتجميد معظم أصول المخترق من قبل منصات التداول الكبرى، مما قلل إلى أقصى حد من المخاطر التي قد تواجه المجتمع. وقد وعدت جهة المشروع بالحفاظ على الشفافية مع المجتمع، وستواصل ExVul تحليل ومتابعة تطورات الحدث.

()

آخر التطورات

خلال عملية تحويل أموال المخترق، تم تجميد الأموال التي دخلت إلى منصات التداول. من خلال التتبع الأولي على السلسلة، تم اكتشاف أن المخترق الذي سرق أصول UXLINK قد تعرض على ما يبدو لهجوم تصيد احتيالي من نوع Inferno Drainer. وبعد التحقق، تم سرقة حوالي 542 مليون من رموز $UXLINK التي حصل عليها بشكل غير قانوني باستخدام أسلوب "تفويض التصيد الاحتيالي".

تحليل الهجوم

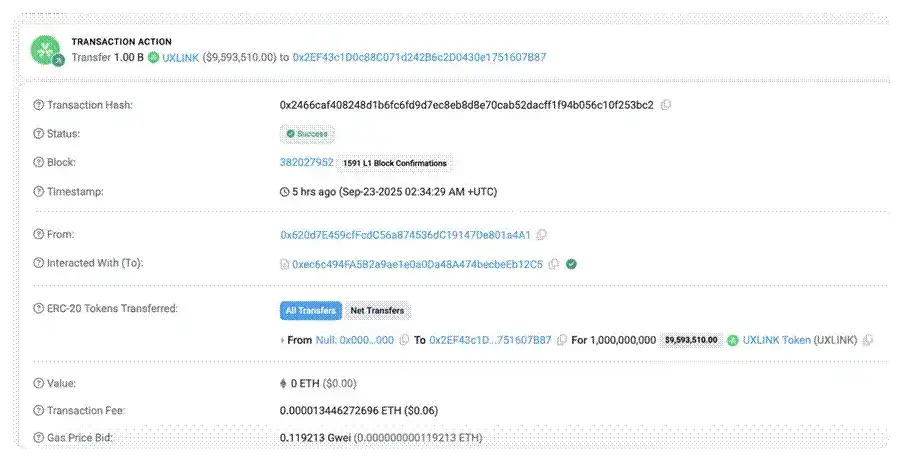

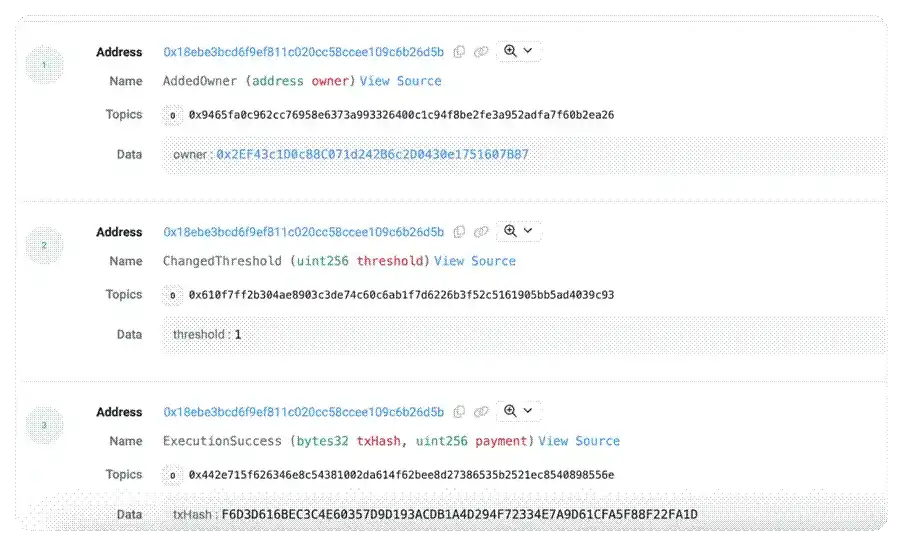

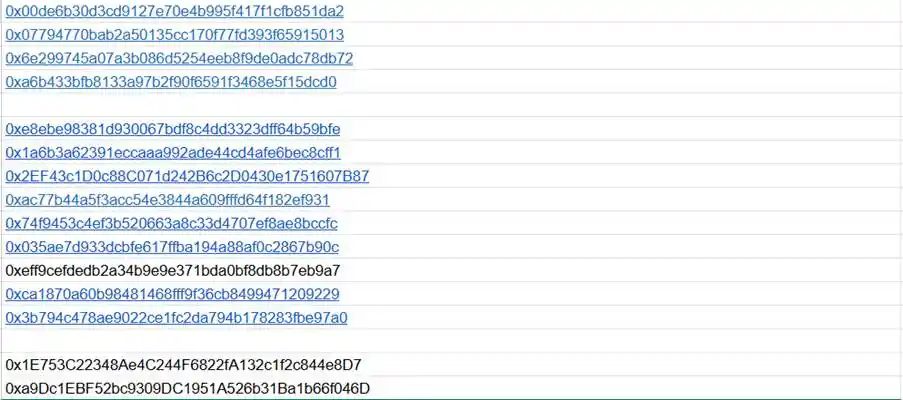

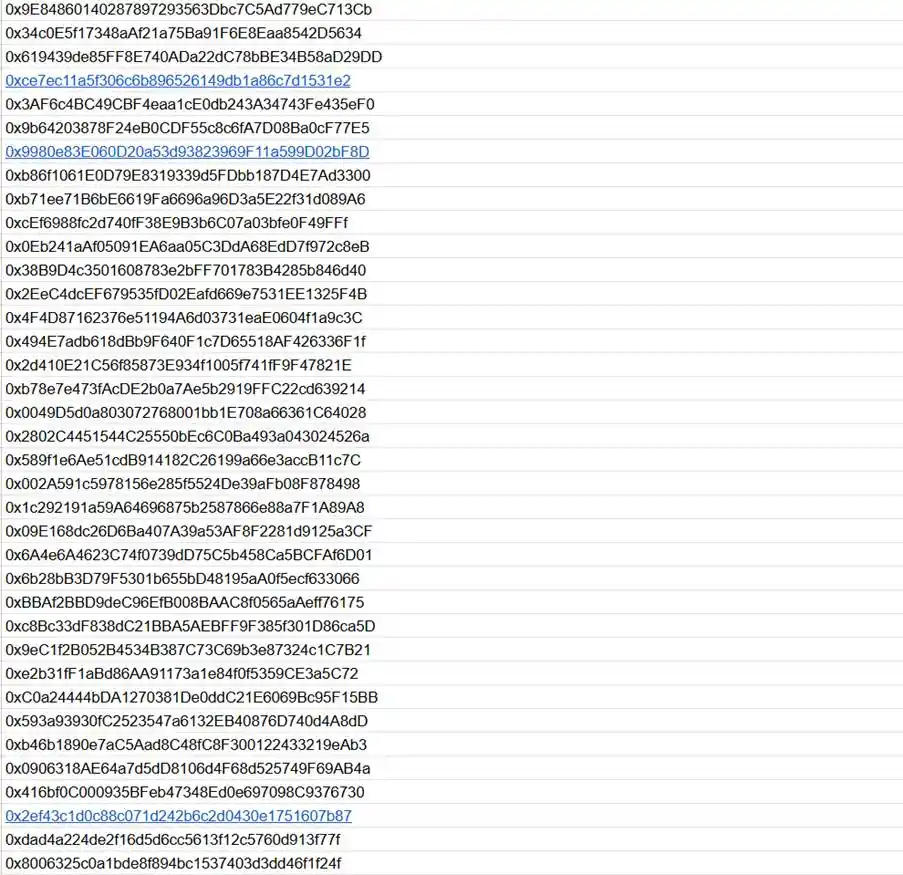

1. بسبب وجود عمليات خبيثة من مالك التوقيع المتعدد أو تسريب المفتاح الخاص سابقًا، تم إضافة عنوان خبيث كعضو في التوقيع المتعدد، كما تم إعادة تعيين عتبة التوقيع (threshold) في العقد إلى 1، أي أنه يمكن تنفيذ العمليات على العقد بتوقيع حساب واحد فقط. قام المخترق بتعيين عنوان مالك جديد وهو 0x2EF43c1D0c88C071d242B6c2D0430e1751607B87.

()

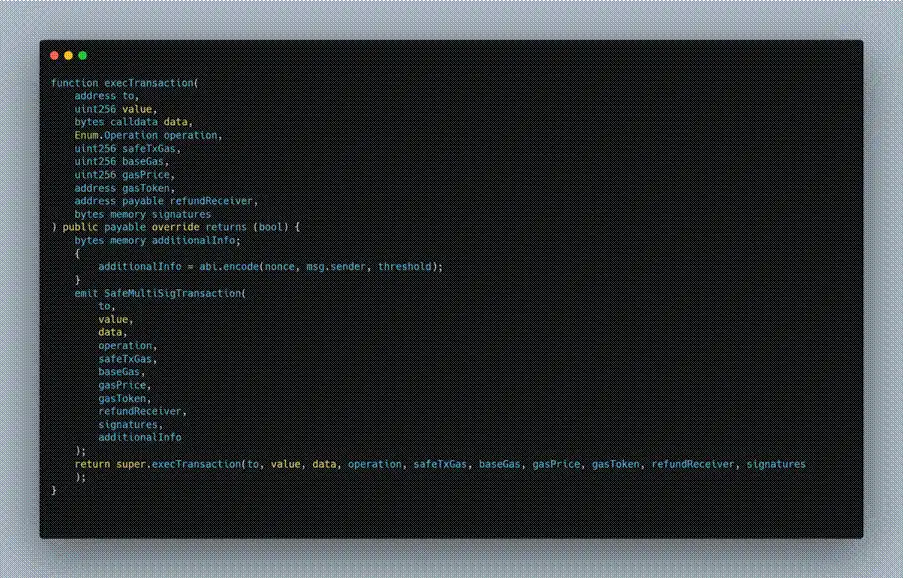

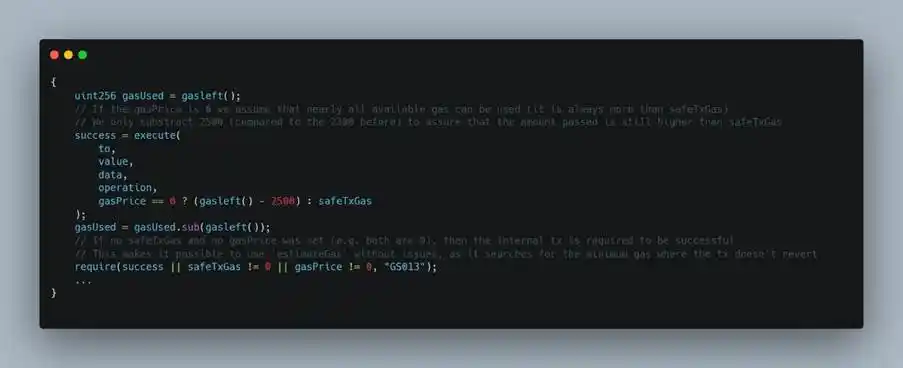

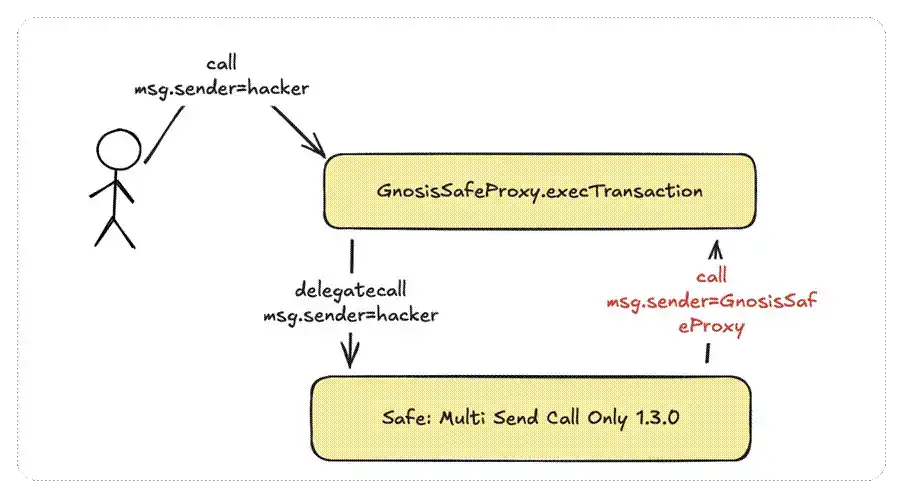

2. قام المهاجم أولاً باستدعاء دالة execTransaction في عقد Gnosis Safe Proxy. أصبحت هذه الدالة مدخلًا لإزالة أعضاء التوقيع المتعدد بشكل خبيث، وتم تنفيذ جميع العمليات الخبيثة اللاحقة ضمن هذه المعاملة.

()

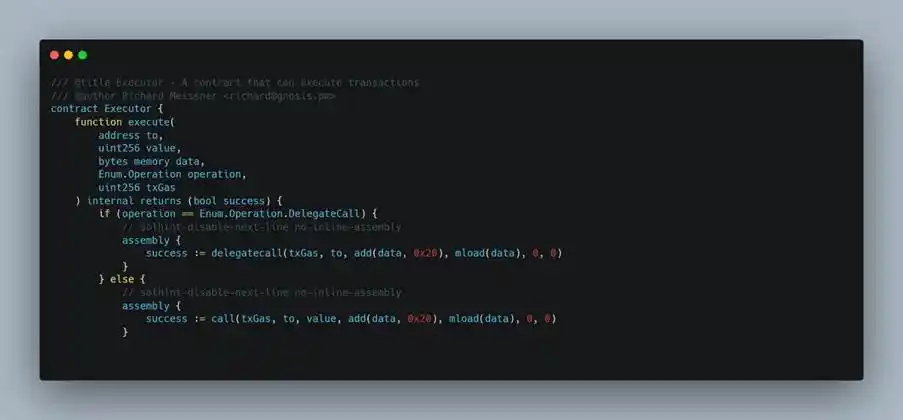

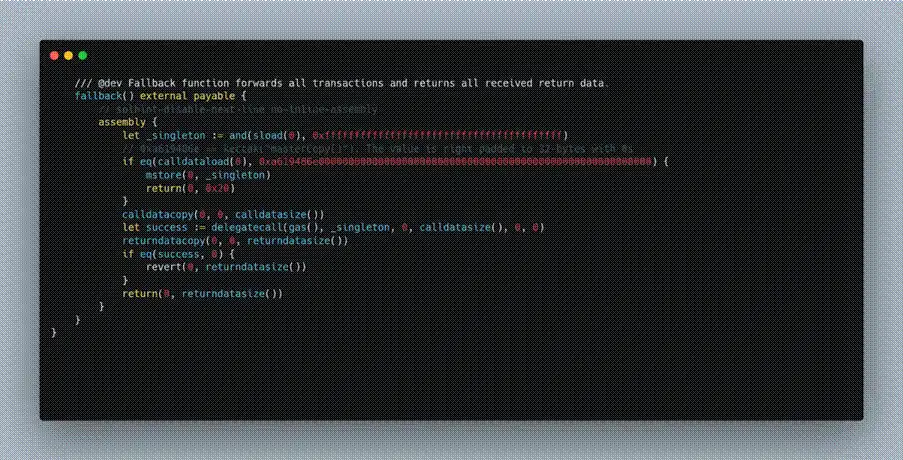

3. عند استدعاء execTransaction، حدد المهاجم في وسيطة data عملية خبيثة: استدعاء عقد التنفيذ Safe: Multi Send Call Only 1.3.0 بطريقة delegatecall.

()

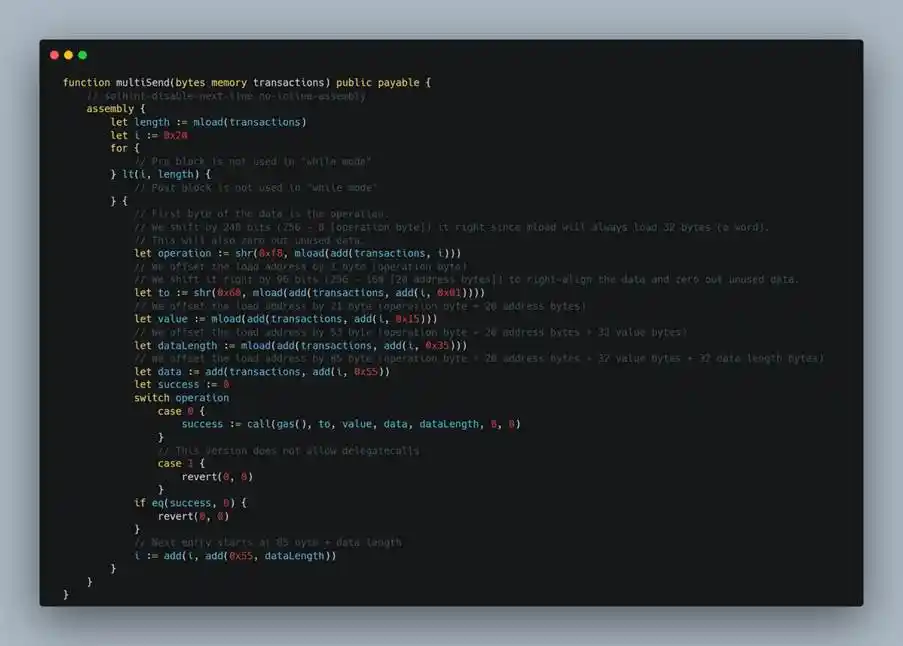

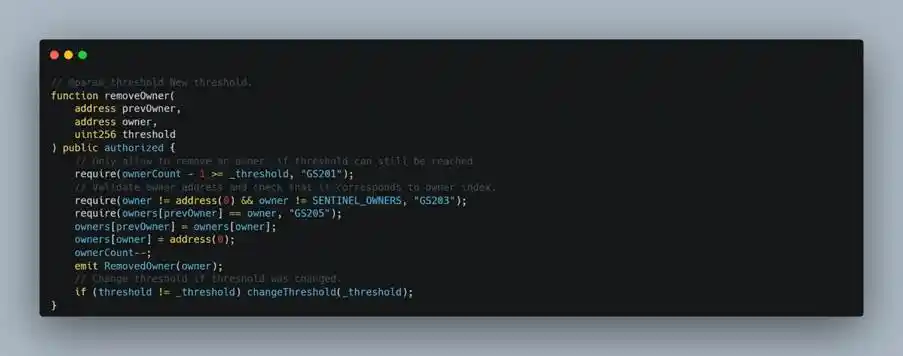

4. في دالة multiSend الخاصة بـ Safe: Multi Send Call Only 1.3.0، تعود تدفقات التنفيذ إلى دالة removeOwner في عقد Gnosis Safe Proxy. العملية بالتفصيل: قام المهاجم أولاً باستدعاء عقد التنفيذ MultiSend عبر delegatecall على عقد البروكسي، ليعمل multiSend في سياق عقد البروكسي؛ ثم، وفقًا للمعاملات التي أنشأها المهاجم، يستدعي multiSend دالة removeOwner في عقد Gnosis Safe Proxy نفسه عن طريق call، ليتم إزالة عنوان المالك الحالي.

()

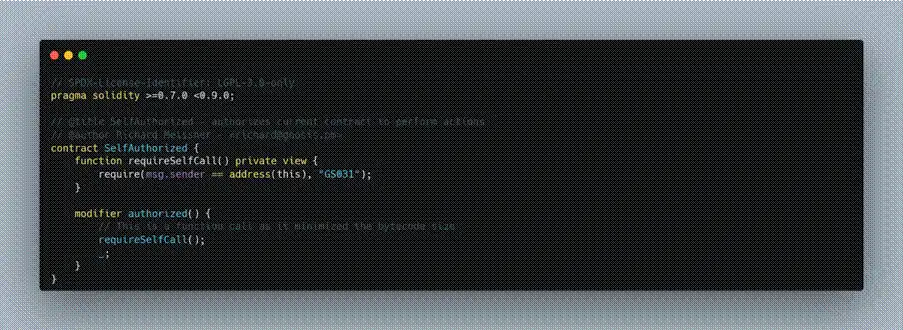

5. نجاح الاستدعاء يعتمد بشكل أساسي على تحقق الشرط msg.sender== address(this). في دالة removeOwner، ولمنع الاستدعاء المباشر من الخارج، تم تعيين تحقق authorized في العقد، حيث يتطلب المنطق الداخلي عادة أن يكون المستدعي هو العقد نفسه (msg.sender == address(this)). لذلك، لا يمكن تنفيذ removeOwner بنجاح إلا عند استدعاء العقد لنفسه داخليًا.

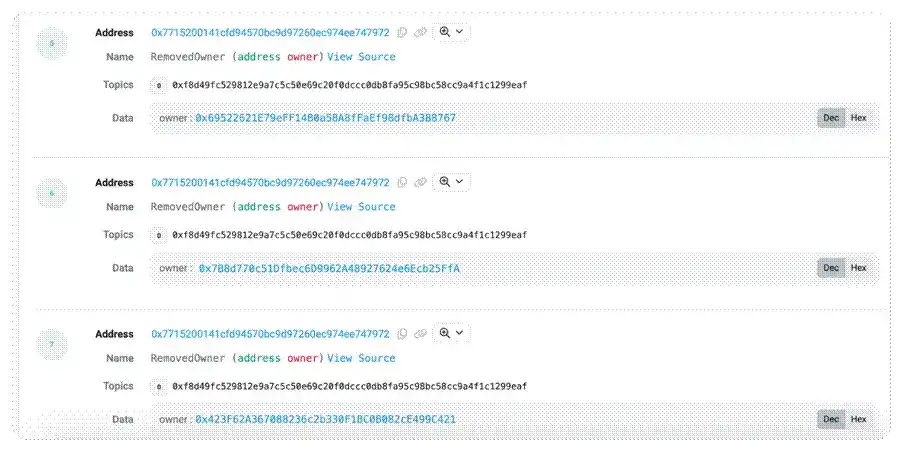

6. باستخدام الطريقة المذكورة أعلاه، قام المخترق بحذف باقي مالكي التوقيع المتعدد واحدًا تلو الآخر، مما أدى إلى تعطيل آلية التوقيع المتعدد والسيطرة الكاملة على العقد.

7. حتى هذه اللحظة، من خلال تكرار الخطوات السابقة باستمرار، أدى ذلك إلى فشل آلية الأمان الأصلية للتوقيع المتعدد بالكامل. في هذه المرحلة، يمكن لمالك خبيث واحد فقط توقيع المعاملات واجتياز تحقق التوقيع المتعدد، وبالتالي تحقيق السيطرة الكاملة على العقد.

()

الخلاصة

بسبب وجود عمليات خبيثة من مالك التوقيع المتعدد أو تسريب المفتاح الخاص، أضاف المهاجم عنوانًا خبيثًا كعضو في التوقيع المتعدد، وقام بتعيين عتبة توقيع Gnosis Safe Proxy إلى 1، مما أدى إلى فشل التصميم الأمني الأصلي للتوقيع المتعدد بالكامل. بعد ذلك، أصبح بإمكان مالك خبيث واحد فقط اجتياز تحقق التوقيع المتعدد. ثم قام المهاجم تدريجيًا بإزالة باقي المالكين من العقد، ليحقق السيطرة الكاملة على العقد، ويواصل تحويل أصول العقد، وصك رموز $UXLINK بشكل خبيث على السلسلة.

تبرز هذه الحادثة الدور الحاسم لإدارة التوقيع المتعدد في أمان البلوكشين. على الرغم من أن المشروع استخدم آلية Safe للتوقيع المتعدد وعيّن عدة حسابات توقيع، إلا أن عيوب الإدارة جعلت التصميم الأمني عديم الفائدة في النهاية. توصي ExVul بأن تسعى الجهات المسؤولة عن المشاريع إلى تحقيق اللامركزية في إدارة التوقيع المتعدد، مثل قيام أعضاء مختلفين بحفظ المفاتيح الخاصة بشكل منفصل، واعتماد طرق متنوعة لتخزين المفاتيح الخاصة، لضمان تحقيق آلية التوقيع المتعدد لأقصى درجات الأمان.

الملحق

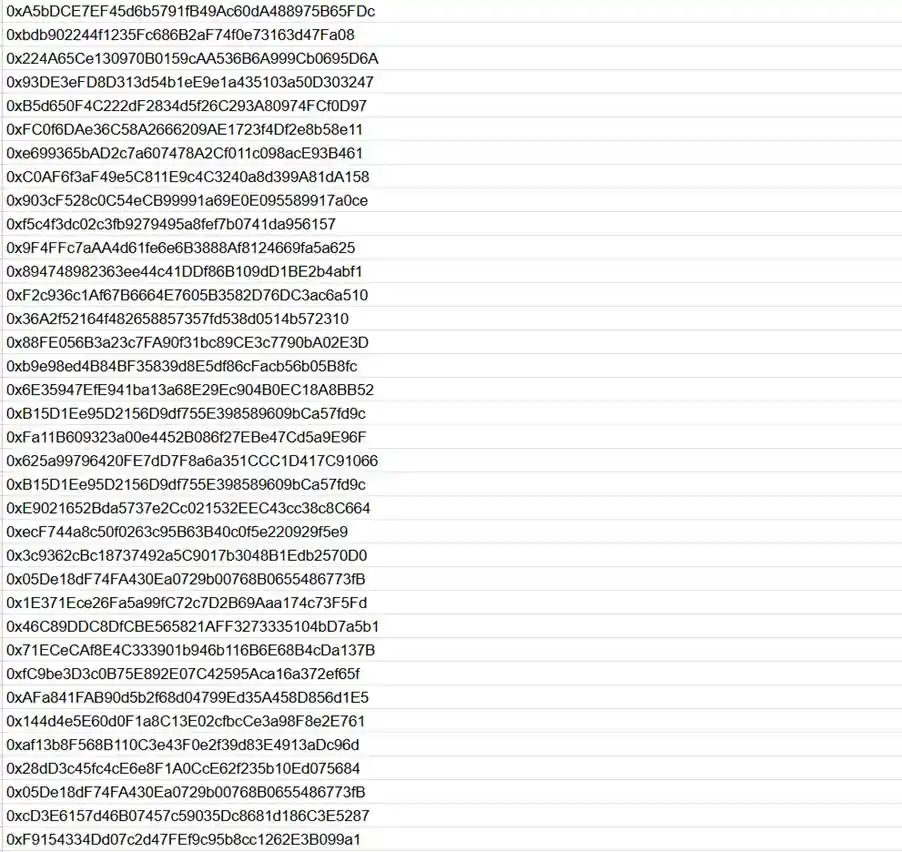

فيما يلي عناوين المخترقين المشتبه بهم التي تتبعها فريق ExVul على السلسلة:

إخلاء المسؤولية: يعكس محتوى هذه المقالة رأي المؤلف فقط ولا يمثل المنصة بأي صفة. لا يُقصد من هذه المقالة أن تكون بمثابة مرجع لاتخاذ قرارات الاستثمار.

You may also like

ضغوط بيع الحيتان على XRP تسحق التفاؤل بشأن ETF: السعر قد ينهار إلى 1.50 دولار

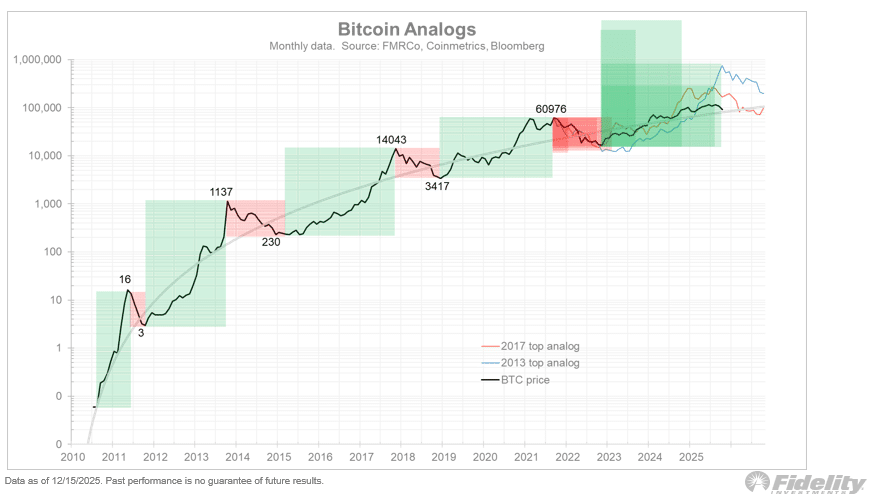

بيتكوين - هل يمكن أن يكون عام 2026 عامًا "ضعيفًا" لسعر BTC؟

تتعاون Block Sec Arena مع Fomo_in لتقديم حلول شاملة للأمان والنمو لشركات البلوكشين الناشئة

استحوذت Netflix على شركة صناعة الصور الرمزية للألعاب Ready Player Me