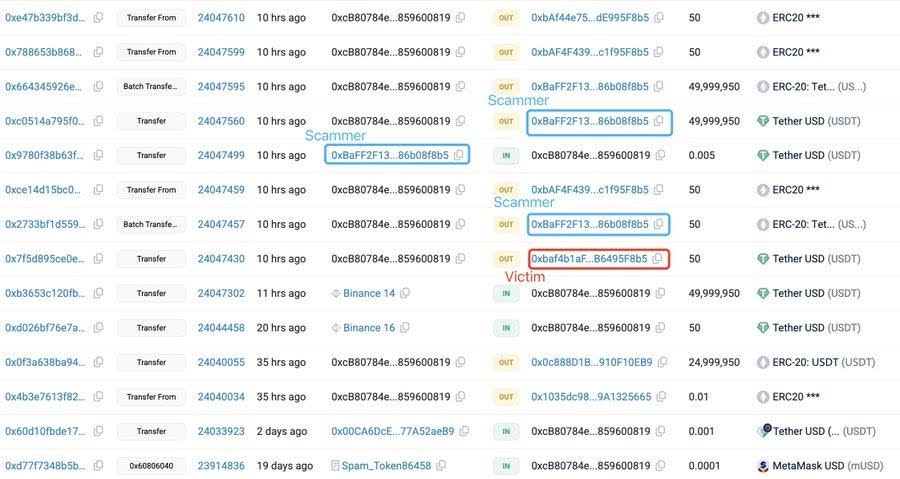

- Um usuário de cripto perdeu quase US$ 50 milhões em USDTapós copiar um endereço de carteira falsificado do histórico de transações.

- O ataque utilizou address poisoning, explorando interfaces de carteiras que ocultam o meio dos endereços.

- Os fundos foram rapidamente trocados e roteados por várias carteiras, com partes enviadas para Tornado Cash, limitando as opções de recuperação.

Um simples erro de copiar e colar resultou em um dos erros de usuário mais caros já registrados on-chain. O incidente destaca como hábitos simples de interface podem sobrepor comportamentos cautelosos e levar a perdas irreversíveis.

Índice

Como uma transferência de teste rotineira se transformou em uma perda de US$ 50 milhões

De acordo com investigadores on-chain, incluindo Lookonchain, a vítima começou com um passo que muitos usuários experientes consideram uma boa prática: uma pequena transação de teste. O usuário enviou

No entanto, essa transferência de teste acabou sendo o gatilho.

Em poucos instantes, um golpista aplicou a tática de address poisoning. O atacante criou um endereço de carteira com os mesmos quatro primeiros e quatro últimos dígitos do endereço legítimo da vítima. Uma pequena transação foi então enviada para a vítima a partir desse endereço, que parecia ser o real, garantindo que fosse registrada no histórico de transações da carteira.

Quando a vítima retornou para realizar a transferência principal:

Address Poisoning: Um ataque de baixa tecnologia com alto impacto

Não é necessário hackear chaves pessoais ou utilizar contratos inteligentes. O ataque depende da interface humana e do comportamento do usuário.

Por que esse ataque ainda funciona em larga escala

A maioria das carteiras abrevia os endereços para melhorar a legibilidade. Os usuários frequentemente verificam as transferências conferindo apenas o início e o final do endereço. Isso é explorado por atacantes que geram endereços com esses mesmos caracteres visíveis.

Neste caso, o golpista fez isso imediatamente após a transação de teste, o que indica monitoramento automático. O atacante fez com que a conveniência ocultasse um motivo maior para cautela ao inserir um endereço quase idêntico no histórico de transações da vítima.

Esse método é considerado básico em comparação com explorações complexas de DeFi. No entanto, o resultado mostra que até mesmo golpes “simples” podem causar perdas catastróficas quando grandes quantias estão envolvidas.

Movimentações on-chain após o roubo

Registros em blockchain mostram que o USDT roubado não ficou parado. O atacante rapidamente trocou parte dos fundos por ETH e os enviou para várias carteiras, o que é típico para dificultar a rastreabilidade.

Os ativos foram posteriormente transferidos para Tornado Cash, um mixer de privacidade que oculta o rastro das transferências. Assim que o dinheiro é investido nesses serviços, a recuperação se torna extremamente improvável sem uma ação imediata das exchanges ou validadores.

A cadeia de carteiras foi descrita por analistas como eficiente e pré-planejada, indicando que o golpista estava totalmente preparado para agir assim que a grande transferência fosse realizada.

Por que este caso chocou os analistas

O address poisoning é amplamente conhecido e frequentemente discutido como um golpe incômodo envolvendo pequenas quantias. O que torna este caso diferente é a escala e o perfil do erro.

A vítima seguiu um passo comum de segurança ao testar com uma pequena transferência. Ironicamente, essa ação deu ao atacante o sinal necessário para implantar o endereço falsificado no momento exato.

Observadores on-chain notaram que apenas alguns segundos copiando o endereço da fonte original, em vez do histórico de transações, teriam evitado completamente a perda. A velocidade da finalização da blockchain não deixou margem para reversão.

Design de carteira e o fator humano

Este incidente levanta questões sobre as escolhas de UX das carteiras. Endereços truncados melhoram a clareza visual, mas reduzem a segurança para usuários que lidam com grandes valores.

Algumas carteiras agora alertam os usuários sobre address poisoning ou sinalizam endereços que se assemelham a conhecidos. Outras oferecem whitelist de endereços, onde as transferências são restritas a endereços pré-aprovados. No entanto, a adoção desses recursos ainda é inconsistente.

Para transferências de alto valor, confiar apenas em verificações visuais se mostrou insuficiente. O caso mostra como até mesmo usuários experientes podem cair em padrões previsíveis sob pressão de tempo.