�検出されない暗号資産窃取型マルウェアModStealerがMacとWindowsのウォレットを標的に ModStealerはどのようにして暗号資産ユーザーを標的にするのか?

サイバーセキュリティ研究者は、新たなインフォスティーラーマルウェアを特定しました。このマルウェアは、cryptocurrencyウォレットを標的とし、Windows、Linux、macOS上でプライベートキーやその他の機密情報を抽出するよう設計されており、主要なアンチウイルスエンジンによる検出を回避しています。

- ModStealerはブラウザベースの暗号資産ウォレットを標的としています。

- このマルウェアはWindows、Linux、macOSのすべてで動作することが確認されました。

- 悪意のある者は偽の求人リクルーター広告を通じてマルウェアを配布しました。

ModStealerとして知られるこのマルウェアは、Appleデバイス管理を専門とするセキュリティプラットフォームMosyleによって特定されました。主要なアンチウイルスエンジンによる検出を数週間回避していました。

「このマルウェアは、約1か月前にVirusTotalに初めて現れて以来、すべての主要なアンチウイルスエンジンに対して不可視のままでした」とMosyleは9to5Macに共有したレポートで述べています。

Mosyleは通常、Macベースのセキュリティ脅威に焦点を当てていますが、ModStealerはWindowsおよびLinuxベースのシステムにも侵入できるよう設計されていると警告しています。

また、このマルウェアはMalware-as-a-Serviceとして提供されている兆候もあり、技術的な専門知識がほとんどないサイバー犯罪者でも、既製の悪意あるコードを使って複数のプラットフォームで展開できる可能性があります。

Malware-as-a-Serviceとは、悪意のある開発者がマルウェアキットをアフィリエイトに販売またはリースし、手数料やサブスクリプション料金を得るアンダーグラウンドビジネスモデルです。

ModStealerはどのようにして暗号資産ユーザーを標的にするのか?

Mosyleの分析によると、ModStealerは主に開発者を標的とした悪意のある求人リクルーター広告を利用して配布されていました。

このマルウェアの検出が困難な理由は、「高度に難読化されたJavaScriptファイル」をNode.js環境内で使用してコーディングされている点にあります。

Node.js環境は開発者によって広く利用されており、ソフトウェアのテストやデプロイ時に高い権限が与えられることが多いため、攻撃者にとって魅力的な侵入口となります。

また、開発者はワークフローの一環として、機密性の高い認証情報やアクセスキー、暗号資産ウォレットを扱うことが多いため、価値の高い標的となります。

インフォスティーラーとして、ModStealerが被害者のシステムに配布されると、その主な目的はデータの流出です。レポートによると、このマルウェアには悪意のあるコードが事前に組み込まれており、少なくとも「Safariを含む56種類のブラウザウォレット拡張機能」を標的として暗号資産のプライベートキーを盗み出すことができます。

その他の機能として、ModStealerはクリップボードからデータを取得したり、被害者の画面をキャプチャしたり、ターゲットシステム上でリモートで悪意のあるコードを実行したりすることが可能です。Mosyleは、これにより悪意のある者が「感染したデバイスをほぼ完全に制御できる」と警告しています。

「この発見が非常に警戒すべきなのは、ModStealerのステルス性です。検出できないマルウェアは、シグネチャベースの検出にとって大きな問題であり、静かに見過ごされてしまう可能性があります」と付け加えています。

macOSでは、ModStealerはシステムのlaunchctlツールに自身を組み込むことができ、これはバックグラウンドプロセスを管理するための組み込みユーティリティです。これにより、マルウェアは正規のサービスとして偽装し、デバイスの起動時に自動的に実行されます。

Mosyleはまた、被害者のシステムから抽出されたデータがフィンランドに拠点を置くリモートサーバーに転送されていることを発見しました。このサーバーはドイツのインフラに関連しており、運営者の実際の所在地を隠すためのものと考えられます。

このセキュリティ企業は、開発者に対しシグネチャベースの防御だけに頼らないよう強く促しています。

「[...] シグネチャベースの防御だけでは不十分です。継続的な監視、行動ベースの防御、そして新たな脅威への認識が、攻撃者に先んじるために不可欠です。」

MacおよびWindowsの暗号資産ユーザーを標的とした新たな脅威

世界中で暗号資産の普及が進む中、脅威アクターはデジタル資産を盗み取るためにますます複雑な攻撃手法を考案しています。ModStealerは注目を集めている唯一の脅威ではありません。

今月初め、ReversingLabsの研究者は、Ethereumスマートコントラクト内に埋め込まれたオープンソースマルウェアについて警鐘を鳴らしました。このマルウェアは暗号資産ユーザーを標的とした悪意のあるペイロードを展開する可能性があります。

免責事項:本記事の内容はあくまでも筆者の意見を反映したものであり、いかなる立場においても当プラットフォームを代表するものではありません。また、本記事は投資判断の参考となることを目的としたものではありません。

こちらもいかがですか?

DTCCとJPMorganがオンチェーンスケジュールを設定したが、パイロットは物議を醸す「元に戻す」ボタンに依存している

Bitget米国株式モーニングレポート|FRBが政策の一時停止を提案;AckmanがSpaceXの上場プランを推進;米国株指数が一斉反発(2025年12月22日)

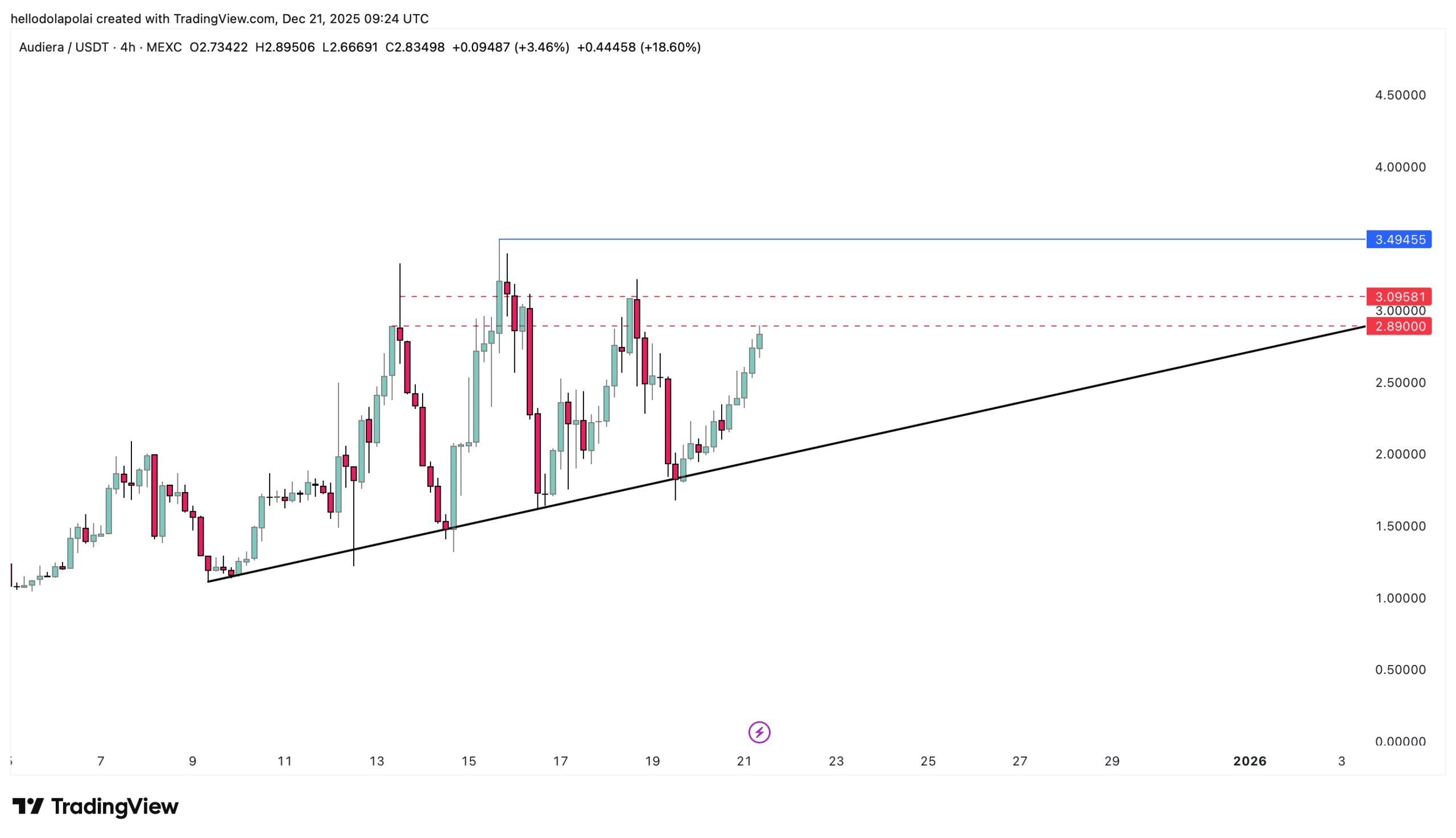

BEATが急騰し、30%上昇!AudieraのATH目前に重要なレベルが立ちはだかる